„BotNet“

Tai virusų sukurti ir iš išorės valdomi kompiuterių tinklai. Vartotojo kompiuteris apkrečiamas virusu tikslu jį valdyti, o daug tokių apkrėstų kompiuterių sujungiami į tinklą, kuris naudojamas kaip įrankis įvairioms kibernetinėms atakoms (pvz. siuntinėti elektroninėms šiukšlėms “spam”, platinti virusus ir kt.). Įtrauktame į tokį tinklą kompiuteryje dažniausiai pastebimas sulėtėjimas tikrinant elektroninį paštą ar naršant internete.

- ↓ Atnaujinta ↓

„BotNet“ tinklai. Įvadas

Viena didžiausių šių dienų problemų, kurias sudaro kenkėjiška programinė įranga, yra „BotNet“ (kompiuterių zombių) tinklai. Tai tokie tinklai, kurie sudaromi užkrėtus daug kompiuterių ir vėliau juos panaudojant įvairioms, dažniausiai paskirstyto atsisakymo aptarnauti (DDoS), atakoms vykdyti.

Nėra tiksliai žinoma, kiek ir kokio dydžio „BotNet“ tinklų šiuo metu egzistuoja Interneto platybėse. „BotNet“ tinkle gali būti nuo kelių tūkstančių iki milijonų užkrėstų kompiuterių. Padėtį pasunkina ir tai, kad paprastai didieji „BotNet“ tinklai siekiant išlaikyti resursą yra skaidomi bei dalijami į mažesnes dalis, kurios ima naudoti skirtingas plitimo bei tolimesnių užduočių vykdymo taktikas. Manoma, kad vienas iš 600 pasaulio kompiuterių yra kurio nors „BotNet“ tinklo dalis.

„BotNet“ tinklams sudaryti yra sukurta nemažai kenkėjiškos programinės įrangos, tačiau jų veikimo principas yra maždaug tas pats: pradžioje užkrečiami kompiuteriai per elektroninius laiškus, nuorodas internete, išnaudojant saugumo spragas naršyklėse ar kituose operacinių sistemų servisuose. Užkrėsta sistema susisiekia su valdymo serveriu ir tada yra gaunamas komandų sąrašas. Vėliau užkrėsti kompiuteriai kartas nuo karto pasitikrina ar nėra naujų užduočių prisijungdami prie valdymo serverio. „BotNet“ tinklo valdymas gali būti centralizuotas arba decentralizuotas – pirmieji žinomi „BotNet“ tinklai buvo valdomi centralizuotai, kas lėmė, jog specialiosioms tarnyboms uždarius tokį valdymo centrą, nutrūkdavo ir „BotNet“ tinklo veikla. Ilgainiui nusikaltėliai suprato, jog rizika, kad komandų centras bus išardytas yra reali bei kenkianti jų veiklai, todėl buvo pradėta naudoti „peer-to-peer" decentralizuotus komandų bei kontrolės serverius, kuriuos išardyti tapo sudėtingiau, kadangi nėra vienos centrinės vietos, kurią panaikinus nutrūktų tolimesnis „BotNet“ tinklo veikimas.

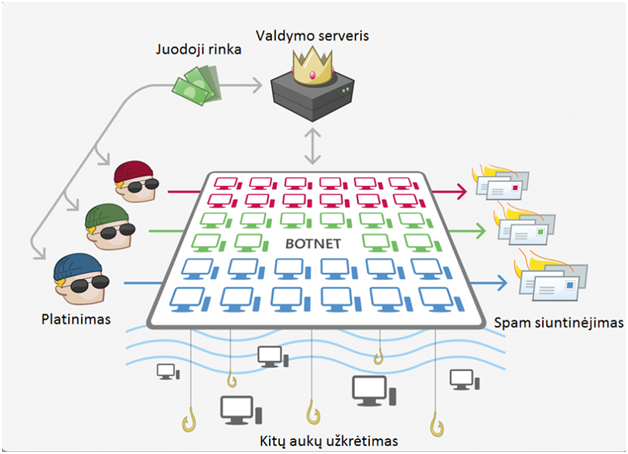

Veikimo principai

Pagrindiniai uždaviniai gali skirtis tam tikrais atvejais, bet dažniausiai yra palikta galimybė atnaujinti kenkėjišką programą, suteikiant papildomas kenkėjiškas funkcijas. Pagrindinės funkcijos dažniausiai yra banko prisijungimo duomenų perėmimas, klaviatūros paspaudimų registravimas, „spam“ laiškų siuntimui, sisteminių komandų vykdymas norint vykdyti „DDoS" atakas ir pan. Žemiau esančiame paveikslėlyje pateikiama „BotNet“ tinklo veikimo schema.

|

1 pav. „BotNet“ tinklo veikimo schema. |

„BotNet" tinklų naudojimas

Kibernetiniai nusikaltėliai naudoja kompiuterių zombių tinklus įvairiems nusikalstamiems tikslams, pagrindinės pritaikymo sritys yra šios:

• Nepageidaujamų laiškų siuntimas („Spam“). Tai vienas labiausiai paplitusių ir paprasčiausių „BotNet“ tinklų išnaudojimo variantų. Ekspertų vertinimais, daugiau nei 80% visų nepageidaujamų elektroninių laiškų yra išsiunčiama per kompiuterių zombių tinklus.

• Kiberšantažas. „BotNet'ai“ plačiai naudojami „DDoS“ atakoms vykdyti. Tokios atakos metu užkrėstų kompiuterių tinklas siunčia didelį srautą užklausų į atakuojamus serverius Interneto tinkle. Dėl padidėjusio apkrovimo serveriui bei ryšio kanalui atakuojama paslauga tampa neprieinama vartotojams. Už atakos nutraukimą nusikaltėliai reikalauja pinigų.

• Anoniminė Interneto prieiga. Piktavaliai gali kreiptis į interneto tinkle veikiančias tarnybines stotis srauto tuneliavimui naudodami kompiuterių zombių tinklą. Todėl, užkrėstų kompiuterių vardu (naudojantis jų IP adresais) galima vykdyti tolimesnes atakas prieš kitas sistemas, taip mažinant tikimybę nustatyti atakos šaltinį.

• „BotNet“ tinklų pardavimas bei nuoma. Vienas iš nelegalaus uždarbio būdų yra juos parduodant ar nuomojant tretiesiems asmenims.

• „Phishing“. Netikrų paslaugas imituojančių „phishing“ puslapių talpinimas per „BotNet“ tinkle esančius kompiuterius leidžia greitai keisti tokių tinklalapių lokacijos vietas, taip siekiant kuo ilgiau juos išlaikyti veikiančius – t.y. išvengiama priėjimo blokavimo.

• Konfidencialių duomenų vagystės. Pavogti slaptažodžiai perduodami ar naudojami masiniams internetinių tinklalapių užkrėtimams, banko sąskaitų prisijungimo duomenys naudojami pinigų plovimui vykdyti, taip sukuriant tiesioginę finansinę naudą asmenims, kontroliuojantiems kompiuterių zombių tinklą.

• Paskirstyti skaičiavimai. Kompiuterių zombių tinklas gali būti panaudojimas kaip vienas didelis superkompiuteris atliekant įvairaus tipo skaičiavimus – nuo slaptažodžių parinkimo iki kitokių didelių resursų reikalaujančių skaičiavimų.

Šis kompiuterių zombių pritaikymo būdų sąrašas nėra baigtinis, tačiau jame įvardijamos pagrindinės nusikalstamos „BotNet“ tinklų panaudojimo idėjos. „BotNet“ tinklai naudojami ir politiniams tikslams, vykdant atakas prieš atskirų valstybių Interneto infrastruktūrą.

Žinomiausi „BotNet“ tinklai ir jų statistika

Pavadinimas |

Apytikslis užkrėstų kompiuterių skaičius |

„BREDOLAB“ |

30.000.000 |

„MARIPOSA“ |

12.000.000 |

„CONFICKER“ |

10.500.000 |

„TDL4“ |

4.500.000 |

„ZEUS“ |

3.600.000 |

„CUTWAIL“ |

1.500.000 |

„SALITY“ |

1.000.000 |

„GRUM“ |

560.000 |

„MEGA-D“ |

509.000 |

„KRAKEN“ |

495.000 |

„BREDOLAB“ - taip pat pastebėtas slapyvardžiu „Oficla“. Labiausiai žinomas dėl funkcionavimo (ypač Armėnijoje) virusine veikla elektroninių paštų „spam'e“. Visgi galiausiai 2010 m. lapkritį buvo sustabdytas, sulaikius vadovus, sunaikinus valdymo sistemas, areštavus serverius.

„MARIPOSA“ - ispanų kalboje reikškia „drugelis“. Atrasta 2008 gruodžio mėn. Daugiausia veikė, atakuodamas „cyber scamming“ bei „denial of service“ sistemas. Pats iširo 2009 m. gruodį, paaiškėjo, jog jį sudarė iki 12 milijonų unikalių IP adresų arba iki 1 milijono „MARIPOSA“ užkrėstų kompiuterių.

„CONFICKER“ - dar žinomas kaip „Downup“, „Downadup“ arba „Kido“. Tai kompiuterinis „kirminas“, orientuotas į „Microsoft Windows“ operacines sistemas (Windows OS). Pirmą kartą aptikas 2008 m. lapkritį. Naudojasi „Windows OS“ esančiais trūkumais, laužiasi į programinę įrangą, žodynus, atakuoja juos adminsitruojančių paskyrų prisijugimo slaptažodžius. Sukūrė itin sudėtingą kovą prieš ją, dėl itin pažangių ir kenkėjiškų naudojamų technologijų. Infekuota milijonai kompiuterių, įskaitant vyriausybinius, verslo bei namų kompiuterius, daugiau nei 200-juose šmituose valstybių.

„TDL4“ - tai labai pažengęs „BotNet“ tinklas, aptiktas visame pasaulyje. Daugiau nei 25 % aptiktųjų - JAV. Daugiau nei 4.5 milijono įrenginių buvo užkrėsta per pirmuosius 3 mėnesius nuo 2011 m. pradžios. Tuo metu žiniasklaida tai įvardino kaip nesunaikinamą „BotNet“ tinklą, tačiau vėliau buvo įvekitas naudojant tam skirtus įrankius, tokius kaip „Kaspersky's TDSSKiller“. Pagrindiniai tokių įrankių privalumai - tai ryšio šifravimas ir decentralizavimas, naudojant KAD tinklą, taip atsikratant kenkėjiškų programų.

„ZEUS“ - dar vadinamas „Zbot“ bei „Trojan horse“ (Trojos arklys). Kaip ir ankščiau minėtoji „Conficker“ - orientuota į kenkėjišką veiklą „Windows OS“. Dažniausia naudojamas siekiant pavogti informacijos apie žmonių elektroninės bankininkystės sistemas. Dažniausiai plito per „drive-by download“ bei „pishing“ schemas. Pirmą kartą pastebėtas 2007 m. liepą, kai juo naudojantis buvo siekiama pavogti informaciją iš JAV Transporto departamento. . 2009 m. biržėlį saugumo bendrovė „Prevx“ atrado, jog „Zeus“ buvo pažeidęs daugiau nei 74.000 FTP paskyrų, svetainėse tokių kompanijų kaip „Bank of America“, „NASA“, „Monster.com“, „ABC“, „Oracle“, „Play.com“, „Cisco“, „Amazon“, „BusinessWeek“.

„CUTWAIL“ - įkurtas 2007 m. Labiausiai orientuotas į „spam“ siuntimą el. paštu. Taip pat nukreiptas į „Windows OS“.

„SALITY“ - atrastas 2003 m. , orientuotas į Windows OS, naudoja „malware“ kenksmingą programinę įrangą. Per pastaruosius metus itin pažangiai vystėsi bei tapo itin dinamiškas. Naudojama „peer-to-pper“ (P2P) sistema. Sality tinklas dirba su „šlamštu“, slaptų duomenų surinkimu, internetinių serverių trikdymu.

„GRUM“ - dar žinomas slapyvardžiais „Tedroo“ bei „Reddyb“. Daugiausia pastangų įdėjo dirbdami su el. pašto šlamštu. Vadinama viena didžiausių pasaulyje „BotNet“ tinklų. Informaciją apie jį galima atsekti jau nuo 2008 m. Tuo metu buvo vienas iš trijų didžiausių „BotNet“ tinklų. 2012 m. jį uždarius pasirodė statistika teigianti , jog „The Grum“ buvo atsakingas už 18 % viso pasaulio el. patštų šlamšto.

„MEGA-D“ - dar žinomas pseudonimu „Ozdok“. Buvo atsakinga už 32 % viso pasaulio „spam'o“. 2008 m. spalio 14 d. JAV Federalinės prekybos komisija bendradarbiaudiama su programinės įrangos maršalu, sustabdė „Mega-D“ veiklą, sulaikė savaininkus, įšaldė jų turtą.

„KRAKEN“ - 2008 m. balandžio mėnesį buvo pavadintas didžiausiu „BotNet“ tinklu visame pasaulyje. Tai tiriantys mokslininkai teigė, jog „Kraken“ buvo užvaldęs ~50 kompanijos „Fortune 500“ įrenginius ir siuntė „spam“ laiškus milžinišku mastu taip stipriai sutrikdydamas kompanijos veiklą. Buvo suskaičiuota, jog išsiųsdavo ~9 milijardus „spam“ laiškų per dieną. Tačiau pagrindiniai „Kraken“ veiklos tikslai buvo orientuoti į antivirusinių sitemų ardymą. 2008 m. balandį buvo išleistos instrukcijos kaip pašalinti „Kraken“ iš asmeninių kompiuterių. Šio projekto metu paaiškėjo statistika, rodanti, jog 2008 m. bakandžio 13 d., „Kraken“ zombiais buvo užkrėsti 495 000 personaliniai kompiuteriai.

„Botnet“ tinkluose ir pavojingų spragų turintys įrenginiai aptikti Lietuvoje

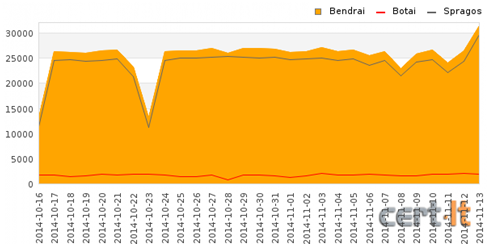

Kenkėjiškos veiklos duomenų bazė nuolatos atnaujinama remiantis CERT-LT tyrimų duomenimis, aptiktais botnet tinklais ir įrenginiais, kurių pažeidžiamumas leidžia juos naudoti atakoms ir kitai kenkėjiškai veiklai internete.

Interneto naudotojas, kilus įtarimui, kad jo įrenginys gali būti įtrauktas į „botnet“ tinklo veiklą, ar turi žinomų spragų, kurios gali būti naudojamos piktavališkai veiklai, gali pasitikrinti CERT-LT tinklalapyje www.cert.lt/tikrinti, ar įrenginio interneto protokolo (IP) adresas nėra užfiksuotas CERT-LT duomenų bazėje.

|

2 pav. Bendras įrenginių, kurie gali būti išnaudoti kenkėjiškai veiklai internete, skaičius. |

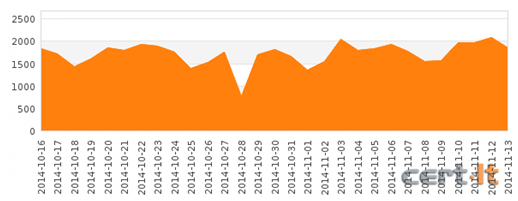

|

3 pav. „Botnet“ tinkluose aptiktų Lietuvos IP adresų skaičius. |

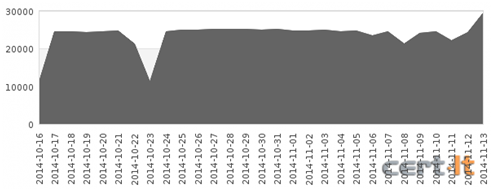

|

4 pav. Įrenginių, turinčių pavojingas saugumo spragas, skaičius. |

Literatūra

• Nuoroda http://www.tinklusaugumas.lt, naudota 2014 m. lapkričio 9 - 16 d.

• Nuoroda https://www.cert.lt/, naudota 2014 m. lapkričio 9 - 14 d.

• Nuoroda http://www.rrt.lt/, naudota 2014 m. lapkričio 9-14 d.

• Nuoroda http://www.esaugumas.lt, naudota 2014 m. lapkričio 9-14 d.

• Nuoroda http://en.wikipedia.org, naudota 2014 m. lapkričio 9 - 15 d.

• Nuoroda http://www.f-secure.com/en/web/labs_global/tools-beta, naudota 2014 m. lapkričio 13 d.

• Nuoroda http://www.microsoft.com/security/, naudota 2014 m. lapkričio 11 d.

• Nuoroda http://www.incapsula.com/ddos/ddos-attacks, naudota 2014 m. lapkričio 14 d.

• Microsoft Malware Protection Center (2010-08-07). "Win32-Sality" (http://www.microsoft.com:80/security/portal/threat/encyclopedia/Entry.aspx?Name=Win32/Sality)

• ir kita...