Žodis angliškai

Internet Key Exchange

Santrumpa

IKE

Žodis Lietuviškai

Interneto raktų apsikeitimo protokolas

Paaiškinimai

IKE protokolas yra aprašytas RFC2049, tai yra raktų valdymo protokolo standartas kuris yra naudojamas kartu su IPsec standartu. IPsec gali būti konfigūruojamas be IKE, tačiau IKE patobulina IPsec suteikdamas papildomų funkcijų, lankstumo ir patogumo konfigūruojant IPsec standartą. IPsec saugumo ryšiai turi egzistuoti tam, kad IPsec apsaugotų tinklo srautą. IKE valdo tuos saugumo ryšius IPsec vardu ir automatiškai susitaria dėl saugumo politikos tarp IPsec grupių.

IKE yra hibridinis protokolas grindžiamas ISAKMP (Internet Security Association and Key Management Protocol) aprašytu RFC2408. IKE protokolas susideda iš kitų dviejų raktų valdymo protokolų – Oakley, aprašytu RFC2412 ir SKEME. Saugumo politika su saugumo asociacijom yra sudaroma ir nustatoma ISAKMP protokolo pagalba, sutariama dėl medžiagos kriptografijos (sesijos rakto šifravimui ir paketų autentifikacijos) ir apsikeitimo Oakley ir SKEME protokolų pagalba.

ISAKMP – interneto saugumo asociacijos ir rakto valdymo protokolas yra protokolo griaučiai, kurie apibrėžia naudingos apkrovos formatus, raktų apsikeitimo protokolo įgyvendinimo mechaniką ir saugumo asociacijos susitarimus.

Oakley – raktų apsikeitimo protokolas, kuris apibrėžia, kaip gauti autentifikuotus raktus (keying material).

Skeme - raktų apsikeitimo protokolas, kuris apibrėžia, kaip gauti autentifikuotus raktus (keying material) su greitu rakto atnaujinimu.

Interneto saugaus sujungimo ir rakto valdymo protokolas sukuria saugaus valdymo sesiją tarp IPsec vartotojų, kuri yra naudojama IPsec saugaus asociacijų kontoliavimui. ISAKMP suteikia galimybę atlikti šiuos veiksmus: 1. autentifikuoti nutolusį vartotoją; 2. kriptografiškai apsaugoja valdomą sesiją; 3. keistis informacija, kad apsikeist raktais; 4. valdyti visus srauto valdymo parametrus naudojantis iš anksto sukonfigūruota saugumo politika.

ISKAMP tikslas yra nepriklausomas saugumo kanalas tarp autentifikuotų vartotojų, kad būtų galima apsikeisti saugos raktu ir valdyti IPsec saugumo asociacijas tarp jų.

Oakley – originaliai laisvos formos protokolas, kuris laidžia kiekvienai šaliai dirbti apsikeičiant savo greičiu. IKE pasiskolino šią idėją iš Oakley ir apibrėžė raktų apsikeitimo mechanizmus skirtinguose tipuose per IKE (ISAKMP) sesiją. Kiekvienas protokolas duoda panašų rezultatą – autentifikuotų raktų apsikeitimą, lanksti raktų apsikeitimo sistema naudojama IPsec saugumo asociacijose. Oakley be IKE automatiškai nustato AH ir ESP raktų apsikeitimo sistemą (autentifikavimo ir šifravimo sesijos raktus) kiekvienai IPsec saugumo asociacijai ir pagal nutylėjimą naudoja Diffio-Hellmano algoritmą, kad tai pasiektų.

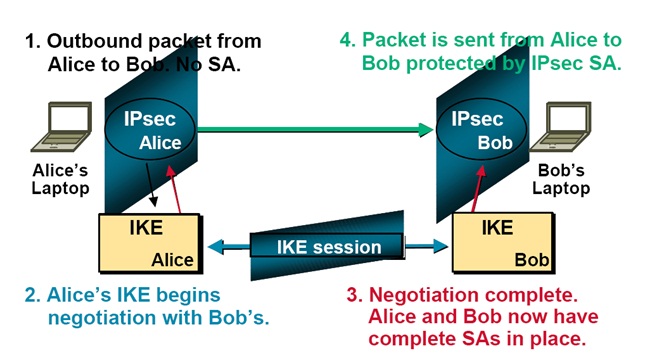

IPsec ir IKE bendrumas

Siekiant tinkamai apsaugoti tinklo srautą, IPsec procesas privalougumo asociacijas. Jei tam tikras vartotojas neturi tos saugumo politikos, IPsec užklaus IKE tam, kad sutart ir sukurt IPsec saugų susijungimą jos užklausimu. Siekiant sutart ir sukurt IPsec saugumo asocijacijas, du IKE procesai abiejuose vartotojuose pirmiausiai turi užmegzti saugią IKE raktų valdymo sesiją, kurios pagalba vartotojai susitars ir sukurs IPsec saugumo taisykles. Kadangi IKE susitarimas privalo būti apsaugotas, kiekvienas IKE sutarimas prasideda kiekvieno vartotojo pritarimu dėl bendrų IKE apsaugos tvarkų. Ši IKE saugos politika nustato, kurie saugos parametrai bus naudojami, kad apsaugot tolimesnes IKE taisykles.

Po to kai vartotojai sutaria dėl IKE saugumo politikos, saugumo taisyklių parametrai yra identifikuojami naudojant kiekvieno vartotojo IKE saugumo asociacijas. Ši IKE saugumo politika naudojama visiems tolimesniems IKE srautams susitarimo metu. Taigi apsaugotoje sesijoje IPsec saugus susijungimas yra sutartas ir nustatytas. Su nustatytu apsaugotu srautu ir tinkamu raktų pasikeitimu naudojant Diffie-Hellman metodą, IPsec gali pradėti apsaugoti tinklo srautą. Labai svarbu balansuoti tarp dviejų skirtingų saugumo politikų naudojamų IKE/IPsec tinkluose: IKE saugumo politika atsispindinti IKE saugmo asociacijose, charakterizuoja tik IKE raktų valdymo sesijos apsaugą. IPsec saugumo politika atsispindinti IPsec saugumo taisyklėse, charakterizuoja tinklo srauto saugumą. Šios IPsec saugumo asociacijos dažniausiai yra nustatomos IKE sesijų pagalba.

IKE sesija veikia UDP protokolu, su nustatytu 500 šaltinio ir galutinio tikslo prievadu. Kai IKE susitarimas prasideda, IKE ieško IKE taisyklių, kurios yra tokios pačios pas abu vartotojus. Vartotojas, kuris inicijuoja susitarimą siunčia visas sukonfigūruotas taisykles į nutolusį kompiuterį. Nutolęs kompiuteris bando surast atitikmenis tarp savo aukščiausią prioritetą turinčių saugumo taisyklių ir gautų iš kito vartotojo. Nutolęs kompiuteris patikrina visas taisykles pagal prioritetą tol, kol randa atitikmenį. Jei atitikmuo randamas, IKE užbaigia susitarimą, sukuria saugią IKE sesiją ir nustato IPsec saugumo taisykles per saugią IKE sesiją. Tokį susitarimą iliustruoja žemiau esantis paveikslėlis.

IKE fazės

IKE turi dvi fazes. Pirmoji fazė naudoja pagrindinį arba priverstinį apsikeitimo būdą, kad susitart dėl IKE saugumo asociacijų, antroji fazė naudoja greitąjį būdą, kad apsikeist sutartomis IPsec saugumo asociacijomis (sutaria ir sukuria IPsec saugumo politiką).

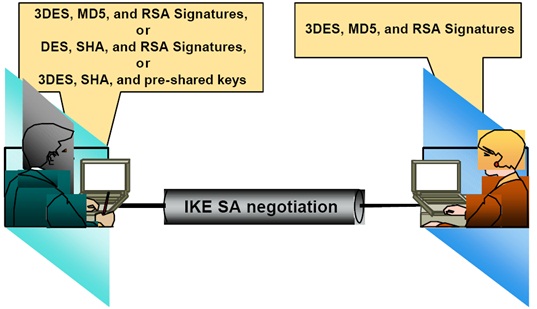

1 fazė:

Paveikslėlyje matyti, kaip Alisa ir Bobas nori bendrauti per IKE. Taigi jie turi susitarti dėl bendro IKE saugumo rinkinio. Iniciatorius Bobas siūlo keletą saugumo rinkinių ir atsakovas Alisa pasirenka vieną iš siūlomų saugumo rinkinių. Saugumo politikos pasirinkimą atlieka atsakovas, atsižvelgdamas į prioritetus esančius konfigūracijoje. Pavyzdyje Bobas pasiulo tris saugumo rinkinius, Alisa pasirenka pirmąjį. Vartotojai turi susitarti konkrečiai dėl saugumo rinkinių. Jei taip neįvyksta – IKE sesija nutraukiama.

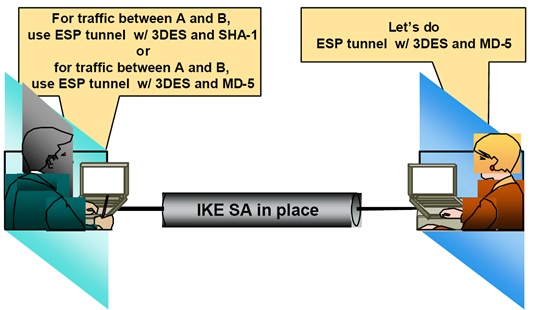

2 fazė:

IKE antroji fazė naudojama susitarti ir sudaryti kitų protokolų saugumo asociacijas (IPsec AH ir ESP, IP PCP ir kt.) antroji fazė reikalauja nustatytų IKE saugumo asociacijų (įvykdytų IKE pirmoje fazėje, tam kad apsaugoti IKE sesiją) tam, kad funkcionuoti, ir funkcionuoja tik viename apibrėžtame rėžime, greitame rėžime. IKE iniciatorius pateikia politikos saugumo sąrašą ir atsakovas pasirenka jam priimtiną pasiūlymą, atsižvelgiant į savo apibrėžtą politiką. Kai politika tarp vartotojų yra sutarta, šifravimo medžiaga yra sutarta, yra nustatomos IPsec saugumo asociacijos.

Aukščiau pateiktame paveikslėlyje Alisa ir Bobas nori apsaugoti jų perdavimą su IPsec, o IKE saugumo asociacija yra jau nustatyta tarp jų. Iniciatorius Bobas pasiūlo keletą IPsec saugumo politikų ir atsakovas Alisa vieną iš jų. Saugumo politikos pasirinkimas įvykdomas atsakovo atsižvelgiant į jo prioritetus konfigūracijoje. Pavyzdyje Bobas pasiūlo dvi IPsec saugumo politikas ir Alisa pasirenka vieną iš jų (tą, kuri turi didžiausią prioritetą konfigūracijoje). Po sėkmingo susitarimo, pasikeičiama šifravimo medžiaga ir IPsec saugumo asociacijos yra nustatomos, kad apsaugoti tinklo srautą.

Naudota literatūra

1. http://en.wikipedia.org/wiki/Internet_Key_Exchange

2. http://www.net130.com/tutorial/cisco-pdf/4T_IKE_Bcamp.pdf