|

Dydis: 4184

Komentaras:

|

Dydis: 8398

Komentaras:

|

| Pašalinimai yra pažymėti taip. | Pridėjimai yra pažymėti taip. |

| Eilutė 1: | Eilutė 1: |

| == Žodis angliškai == CBC padding attack |

= Socialinė inžinerija = IT saugumo kontekste, socialinė inžinerija apibrėžia psichologinį manipuliavimą žmonėmis, siekiant atlikti tam tikrus veiksmus ar atskleisti konfidencialią informaciją, nenaudojant techninių ar fizinių įsilaužimo būdų. Dažniausiai tarnauja nelegaliems tikslams, tačiau pasitaiko atvejų, kai socialinė inžinerija naudojama skolų išieškotojų, privačių detektyvų, premijų medžiotojų ar sensacijų ieškančių žurnalistų. |

| Eilutė 4: | Eilutė 4: |

| ##Įrašykite terminą anglų kalba == Žodis Lietuviškai == ##Įrašykite lietuvišką termino vertimą CBC priedų ataka |

== IT saugumo kultūra == Darbuotojų elgesys gali stipriai paveikti informacijos saugumą organizacijose. Buvo nustatyta, kad dažnai darbuotojai savęs nelaiko organizacijos informacinio saugumo užtikrinimo grandimi ir dažnai imasi veiksmų, kurie ignoruoja organizacijos informacinio saugumo kultūrą. Tyrimai rodo, kad būtina nuolat tobulinti informacijos saugumo kultūrą ir ją valdyti. |

| Eilutė 9: | Eilutė 7: |

| ---- | IT sistemos veikia pagal griežtai nustatytus algoritmus ir retai kada klysta ar persigalvoja. Tačiau žmogus turi įgimtą pasitikėjimą kitais ir tai dažnai priverčia suabejoti savo pasirinkimu. Per pastaruosius kelis metus socialinė inžinerija tapo masine saugos mechanizmų pažeidžiamumo problema. Blogiausia yra tai, kad visiškai apsisaugoti nuo šios atakos yra labai sunku arba beveik neįmanoma. Sekantis pavyzdys tai puikiai iliustruoja. |

| Eilutė 11: | Eilutė 9: |

| == Paaiškinimai == '''''Teorija:''''' |

Vienos Kolorado valstijos IT saugumo konsultavimo įmonės įkūrėjas Krisas Nikersonas atlikdavo vadinamus „red-team“ testus, kurių metu buvo simuliuojamas įsilaužimas į kompaniją, naudojant socialinę inžineriją, kad būtų išryškinti kompanijos pažeidžiamumai. Vieno šių testų metu buvo pasinaudota vykstančių renginių informacija, informacija socialiniuose tinkluose ir $4 vertės „Cisco“ marškinėliais, pirktais dėvėtų prekių parduotuvėje. Marškinėliai jam padėjo įtikinti kitus darbuotojus, jog jis yra „Cisco“ darbuotojas, atvykęs techniniais klausimais. Vos patekęs į vidų, Nikersonas jau galėjo įsileisti kitus „red-team“ narius į pastatą. Vėliau užteko atitinkamose vietose padėti užkrėstas USB atmintines, ko pasėkoje buvo įsilaužta į kompanijos tinklą, nepaisant to, kad jis visą laiką buvo stebimas kitų kompanijos darbuotojų. |

| Eilutė 14: | Eilutė 11: |

| ''CBC (cipher block chaining) šifro bloko sukaustymas'' | == Atakų tipai == === Pretekstas (angl. pretexting) === Tai socialinės inžinerijos sritis, kai atakos organizatorius meluoja, kad išgautų reikalingą informaciją. Naudojamas išgalvotas scenarijus, kuomet atakuojantysis apsimeta, kad jam reikalinga informacija, jog patvirtintų asmens tapatybę, taip aukai sukuriant teisėtumo iliuziją. Gavus pasitikėjimą pereinama prie asmeninių klausimų, tokių kaip socialinio draudimo numeris, mamos mergautinė pavardė, gimimo vieta ir pan. |

| Eilutė 16: | Eilutė 15: |

| Tai šifro blokų suryšimo algoritmas kai kiekvienas blokas teksto prieš užkoduojant yra sudauginamas naudojant „XOR“ funkcija su prieš tai buvusiu bloku. Tai einantis blokas priklauso nuo prieš tai buvusių blokų ir gaunamas vientisas pranešimas. Kad kiekvienas pranešimas būtų unikalus, pirmajam blokui yra naudojamas inicializavimo vektorius. | Ši technika gali būti naudojama prieš įmones, norint gauti konfidencialius klientų duomenis, kaip sąskaitų išrašai ar telefonų išklotinės tiesiogiai iš organizacijos atstovų. Gauta informacija gali būti naudojama vėlesnėms atakoms prieš aukštesnio rango darbuotojus, nes pasitikėjimo ir teisėtumo iliuzija dar labiau sustiprinama. |

| Eilutė 18: | Eilutė 17: |

| ''Padding – priedas'' | 2005 m. privačių tyrėjų sėkmingai panaudota prieš HP, siekiant išgauti konfidencialius įmonės ateities planus, kurie buvo paskelbti žiniasklaidoje. |

| Eilutė 20: | Eilutė 19: |

| Tai metodas naudojamas kriptografijoje kuomet siekiant gauti vienodo ilgio duomenų blokus prie duomenų bloko pridedamas papildomas kiekis duomenų, kuris neturi jokios reikšmės. Taip taipogi siekiama, kad išvengti galimybės atpažinti pranešimą iš dažniausiai pasikartojančių pranešimo pradžios at pabaigos sakinių. | === Fišingas (angl. phishing) === Turbūt populiariausia socialinės inžinerijos ataka. Sukčiavimo būdu yra išgaunama reikalinga informacija. Naudojami falsifikuoti elektroniniai laiškai, kuriuose nukreipiama į falsifikuotas interneto svetainės. Dažniausiai nukenčia bankai ir jų klientai bei kitos finansines paslaugas siūlančios bendrovės. Sukuriama iliuzija, jog laiškas yra oficialus. Jame yra nuoroda į tariamai oficialų puslapį, kuriame reikia suvesti savo prisijungimo duomenis. Vienas išskirtinių [[Phishing]]'o bruožų – grasinimas, kad skubiai neatlikus prašomų veiksmų bus numatyti griežti padariniai. Puslapių ir elektroninio pašto adresai yra identiški originaliems arba paslėpti, taip bandant sukelti pasitikėjimą. Kitas svarbus bruožas yra tai, jog laiškai siunčiami masiškai ir niekada nekonkretizuojama kliento informacija. |

| Eilutė 22: | Eilutė 22: |

| ''Transport Layer Security (TLS) Record protocol – transporto lygio apsaugos įrašo protokolas'' | {{attachment:phishing-example.jpg}} |

| Eilutė 24: | Eilutė 24: |

| Tai protokolas kuris informacijai koduoti naudoja, raktus iš jų sudaro MAC, prie pranešimo prideda žymes, prie bloko pabaigos prideda priedą ir viską užšifruoja. | ==== Telefoninis fišingas (angl. vishing) ==== Kažkuo panašu į Lietuvoje paplitusius telefoninius sukčius. Yra naudojama išgauti konfidencialią informaciją. Dažnai naudojamasi [[Voice over internet protocol]] paslaugomis, tai padeda automatizuoti procesą bei suteikia galimybę suklastoti skambintojo ID (pvz. policijos, banko ar kt.). Atsiliepusi auka nukreipiama į „banką“ ar kitą instituciją, kur paprašoma suvesti PIN kodus ar kitą konfidencialią informaciją. Įdomu, jog sistema specialiai atmetinėja aukos suvedamus slaptažodžius, tokiu būdu atskleidžiant daugiau nei viena slaptažodį. |

| Eilutė 26: | Eilutė 27: |

| '''''Ataka:''''' | === Tikslinis fišingas (angl. spear phishing) === Labai panašus į paprastą fišingą, tačiau turi esminį skirtumą: fišingo atveju yra masiškai siunčiami nekonkretizuoti laiškai su intencija, kad užkibs mažas procentas žmonių; tikslinio fišingo atveju – laiškai yra kur kas labiau konkretizuoti ir nukreipti prieš konkrečią organizaciją ar asmenį. Yra renkama informacija apie potencialią auką, todėl ši fišingo atmaina yra žymiai pavojingesnė. Tikimybė, kad atidarytame laiške bus paspausta nuoroda ar failas, fišingo atveju siekia 5%, kai tikslinio fišingo atveju – 50%. {{attachment:spear-phishing.png}} |

| Eilutė 28: | Eilutė 30: |

| Kaip pavyzdį panagrinėsime TSL įrašo protokolo, kuris naudoją CBC šifravimą ataką. | === Masalas (angl. baiting) === Šis socialinės inžinerijos modelis remiasi žmogaus godumu ir smalsumu. Dar yra vadinama realiu Trojos arkliu, nes yra naudojami fiziniai daiktai. Pvz. sukuriamas apkrėstas CD ar USB su kompanijos logotipu ir viliojančiu užrašu ant jo, kuris specialiai pametamas organizacijos lifte, paliekamas priimamajame arba kitur. Darbuotojų smalsumas, radus paliktą laikmeną, nugalės ir galiausiai darbuotojas atsidarys užkrėstą laikmeną. Yra atlikta keli eksperimentai, „pametant“ USB laikmenas tam tikrose teritorijose ir stebint, kiek žmonių jas paims ir atsidarys. Vieno tyrimo duomenimis buvo paimti 98% „pamestų“ laikmenų, iš kurių buvo atidaryta 45%. |

| Eilutė 30: | Eilutė 33: |

| Čia svarbų žinoti kaip veikia TLS dekodavimas, taigi pirmiausia pranešimas yra dekoduojamas naudojant CBC raktą. Tada tikrinama ar priedas (pad) yra tinkamo formato, pvz, jei priedas yra 3 baitų ilgio jis turėtų būti 3-3-3. Ir jei jis netinkamo formato tada pranešimas yra atmetamas. Toliau tikrinamas „tag“ (MAC) ir jei „tag“ yra neteisingas, pranešimas yra atmetamas, jei jis teisingas, likusi pranešimo dalis laikoma teisinga. „ | === „Watering hole“ ataka === Šioje atakos strategijoje auka turi priklausyti kokiai nors grupei (organizacijai, regionui). Atakuojantysis išanalizuoja ar atspėja, kokiuose tinklalapiuose grupė dažniausiai lankosi ir apkrečia vieną ar daugiau šių tinklalapių kenkėjiška programine įranga. Galų gale kažkas iš šios grupės bus apkrėstas. Programinė įranga dažniausiai renka informaciją apie apkrėstą vartotoją ir yra nukreipiama būtent prieš konkrečius IP adresus, kas apsunkina tokių atakų aptikimą. Apkrėsti puslapiams dažniausiai naudojami 0-day pažeidžiamumai. {{attachment:water-hole-attack.png}} |

| Eilutė 32: | Eilutė 36: |

| === Quid pro quo === Šios atakos esmė yra „kažkas už kažką“. Pavyzdžiui atakuojantysis skambina visiems iš eilės organizacijos darbuotojams, teikdamas, jog perskambina atgal dėl kažkokios techninės problemos sprendimo. Galų gale atakuojantysis pataikys į kažką, kas susiduria su tokia problema. Tuomet sukčius „padės“ išspręsti kilusią problemą, kurios sprendimo metu darbuotojas turės suteikti priėjimą prie reikiamų duomenų arba įdiegs kenkėjišką programinę įrangą. |

|

| Eilutė 33: | Eilutė 39: |

| === Pasitikėjimas (angl. tailgating) === Ši ataka įgyvendinama sunkiausiai ir atrodo mažai kuo susijusi su kibernetiniais nusikaltimais, tačiau atakos tikslas išlieka tas pats – konfidenciali informacija. Dažniausiai naudojama patekti į pastatus, kuriuose yra įėjimo kontrolė. Žmogus, apsimetęs darbuotoju seka iš paskos tikram darbuotojui ir prašo palaikyti duris, kol jis pateks vidun. Arba apsimeta, kad pamiršo įėjimo kortelę, ar ją kažkas pavogė. O jau patekus į vidų „kolegos“ galima prašyti pasiskolinti kompiuterį ir jame įdiegti kenkėjišką programinę įrangą. |

|

| Eilutė 34: | Eilutė 42: |

| Taigi čia egzistuoja dviejų rūšių klaidos, vienos yra priedo klaidos, kitos yra MAC klaidos (pad ir tag). Taigi piktavalis gali atskirti kokia klaida nutinka siunčia pranešimą. Tai dar vadinama „padding oracle“ . Taigi jei piktavalis perima ankščiau minėto tipo pranešima, ir nori jį iššifruoti, jis gali jį siųsti serveriui, ir taip sužinoti ar paskutiniai pranešimo baitai – priedas yra teisingi. Tai pastabėjus buvo paliktas tik vienas klaidos pranešimas. Tačiau tai apsaugoti duomenų nepadėjo. Nes kaip ankščiau minėta dekuodojant pranešima buvo pirmiausia tikrinamas priedas ir jei jis teisingas siunčiamas klaidos pranešimas, jei ne tikrinamas MAC, taip pagal sugaišta laiką iki atsiusto klaidos galima atpažinti kur buvo rasta klaida, taigi klaidos pranešimo suvienodinimas beveik nieko nepakeitė. Taigi piktavalis perėmės užkoduotos informacijos bloką nori atkoduoti bloko m[1] reikšmę. | === Literatūros sąrašas === 1. https://us.norton.com/internetsecurity-emerging-threats-what-is-social-engineering.html |

| Eilutė 36: | Eilutė 45: |

| 2. https://en.wikipedia.org/wiki/Social_engineering_(security) | |

| Eilutė 37: | Eilutė 47: |

| 3. http://psichika.eu/blog/kas-yra-socialine-inzinerija/ | |

| Eilutė 38: | Eilutė 49: |

| Kadangi paskutinė informacijos bloko skiltis gali turėti vertę nuo 0 iki 255, piktavalis pasirenka atsitiktinę vertę „g“, kadangi duomenis užšifruoti CBC šifru, piktavalis į bloko c[0] paskutinę skiltį įterpia „XOR g XOR 0x01 ir kadangi užšifruoti bloką c[1] naudojama c[0] reiškmę vykstant dekodavimui jei g sutampa su tikrąją reikšme bloke m[1] gaunamas vienetas. Kadangi vienetas yra tinkama priedo (pad) reikšmė, dekoduojant jame nebus randama klaida. Klaida bus randama dekoduojant MAC, tačiau šiuo to pakaks, kad sužinoti paskutinį bloko baitą. Taigi piktavaliui perėmus pranešimą užtenka modifikuoti pirmąją pranešimo dalį tam, kad sužinoti antrosios dalies reikšmes. Žinant paskutinią bloko reiškmia, vienetą galima pakeisti dviem dvejetais ir vėl atlikti spėjimus kol bus sužinota prieš paskutinė reikšmė. Tokiu principu piktavalis gali sužinoti visą pranešimą. | 4. https://www.csoonline.com/article/2123704/fraud-prevention/social-engineering--anatomy-of-a-hack.html?nsdr=true |

| Eilutė 40: | Eilutė 51: |

| Veiksmingas būdas prieš tokia ataką yra pirmiau naudoti šifravimą, o tik tada skaičiuoti MAC. == Literatūra: == 1. http://en.wikipedia.org/wiki/Block_cipher_modes_of_operation 2. [[http://en.wikipedia.org/wiki/Padding_(cryptography)|http://en.wikipedia.org/wiki/Padding_%28cryptography%29]] 3. http://www.ipa.go.jp/security/rfc/RFC2246-06EN.html 4. Stanford University online Cryptography course |

5. http://searchcio.techtarget.com/definition/pretexting |

Socialinė inžinerija

IT saugumo kontekste, socialinė inžinerija apibrėžia psichologinį manipuliavimą žmonėmis, siekiant atlikti tam tikrus veiksmus ar atskleisti konfidencialią informaciją, nenaudojant techninių ar fizinių įsilaužimo būdų. Dažniausiai tarnauja nelegaliems tikslams, tačiau pasitaiko atvejų, kai socialinė inžinerija naudojama skolų išieškotojų, privačių detektyvų, premijų medžiotojų ar sensacijų ieškančių žurnalistų.

IT saugumo kultūra

Darbuotojų elgesys gali stipriai paveikti informacijos saugumą organizacijose. Buvo nustatyta, kad dažnai darbuotojai savęs nelaiko organizacijos informacinio saugumo užtikrinimo grandimi ir dažnai imasi veiksmų, kurie ignoruoja organizacijos informacinio saugumo kultūrą. Tyrimai rodo, kad būtina nuolat tobulinti informacijos saugumo kultūrą ir ją valdyti.

IT sistemos veikia pagal griežtai nustatytus algoritmus ir retai kada klysta ar persigalvoja. Tačiau žmogus turi įgimtą pasitikėjimą kitais ir tai dažnai priverčia suabejoti savo pasirinkimu. Per pastaruosius kelis metus socialinė inžinerija tapo masine saugos mechanizmų pažeidžiamumo problema. Blogiausia yra tai, kad visiškai apsisaugoti nuo šios atakos yra labai sunku arba beveik neįmanoma. Sekantis pavyzdys tai puikiai iliustruoja.

Vienos Kolorado valstijos IT saugumo konsultavimo įmonės įkūrėjas Krisas Nikersonas atlikdavo vadinamus „red-team“ testus, kurių metu buvo simuliuojamas įsilaužimas į kompaniją, naudojant socialinę inžineriją, kad būtų išryškinti kompanijos pažeidžiamumai. Vieno šių testų metu buvo pasinaudota vykstančių renginių informacija, informacija socialiniuose tinkluose ir $4 vertės „Cisco“ marškinėliais, pirktais dėvėtų prekių parduotuvėje. Marškinėliai jam padėjo įtikinti kitus darbuotojus, jog jis yra „Cisco“ darbuotojas, atvykęs techniniais klausimais. Vos patekęs į vidų, Nikersonas jau galėjo įsileisti kitus „red-team“ narius į pastatą. Vėliau užteko atitinkamose vietose padėti užkrėstas USB atmintines, ko pasėkoje buvo įsilaužta į kompanijos tinklą, nepaisant to, kad jis visą laiką buvo stebimas kitų kompanijos darbuotojų.

Atakų tipai

Pretekstas (angl. pretexting)

Tai socialinės inžinerijos sritis, kai atakos organizatorius meluoja, kad išgautų reikalingą informaciją. Naudojamas išgalvotas scenarijus, kuomet atakuojantysis apsimeta, kad jam reikalinga informacija, jog patvirtintų asmens tapatybę, taip aukai sukuriant teisėtumo iliuziją. Gavus pasitikėjimą pereinama prie asmeninių klausimų, tokių kaip socialinio draudimo numeris, mamos mergautinė pavardė, gimimo vieta ir pan.

Ši technika gali būti naudojama prieš įmones, norint gauti konfidencialius klientų duomenis, kaip sąskaitų išrašai ar telefonų išklotinės tiesiogiai iš organizacijos atstovų. Gauta informacija gali būti naudojama vėlesnėms atakoms prieš aukštesnio rango darbuotojus, nes pasitikėjimo ir teisėtumo iliuzija dar labiau sustiprinama.

2005 m. privačių tyrėjų sėkmingai panaudota prieš HP, siekiant išgauti konfidencialius įmonės ateities planus, kurie buvo paskelbti žiniasklaidoje.

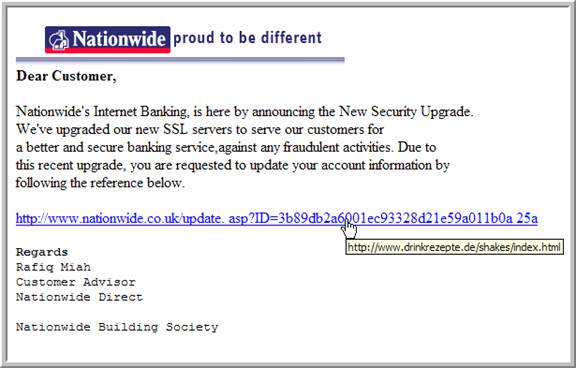

Fišingas (angl. phishing)

Turbūt populiariausia socialinės inžinerijos ataka. Sukčiavimo būdu yra išgaunama reikalinga informacija. Naudojami falsifikuoti elektroniniai laiškai, kuriuose nukreipiama į falsifikuotas interneto svetainės. Dažniausiai nukenčia bankai ir jų klientai bei kitos finansines paslaugas siūlančios bendrovės. Sukuriama iliuzija, jog laiškas yra oficialus. Jame yra nuoroda į tariamai oficialų puslapį, kuriame reikia suvesti savo prisijungimo duomenis. Vienas išskirtinių Phishing'o bruožų – grasinimas, kad skubiai neatlikus prašomų veiksmų bus numatyti griežti padariniai. Puslapių ir elektroninio pašto adresai yra identiški originaliems arba paslėpti, taip bandant sukelti pasitikėjimą. Kitas svarbus bruožas yra tai, jog laiškai siunčiami masiškai ir niekada nekonkretizuojama kliento informacija.

Telefoninis fišingas (angl. vishing)

Kažkuo panašu į Lietuvoje paplitusius telefoninius sukčius. Yra naudojama išgauti konfidencialią informaciją. Dažnai naudojamasi Voice over internet protocol paslaugomis, tai padeda automatizuoti procesą bei suteikia galimybę suklastoti skambintojo ID (pvz. policijos, banko ar kt.). Atsiliepusi auka nukreipiama į „banką“ ar kitą instituciją, kur paprašoma suvesti PIN kodus ar kitą konfidencialią informaciją. Įdomu, jog sistema specialiai atmetinėja aukos suvedamus slaptažodžius, tokiu būdu atskleidžiant daugiau nei viena slaptažodį.

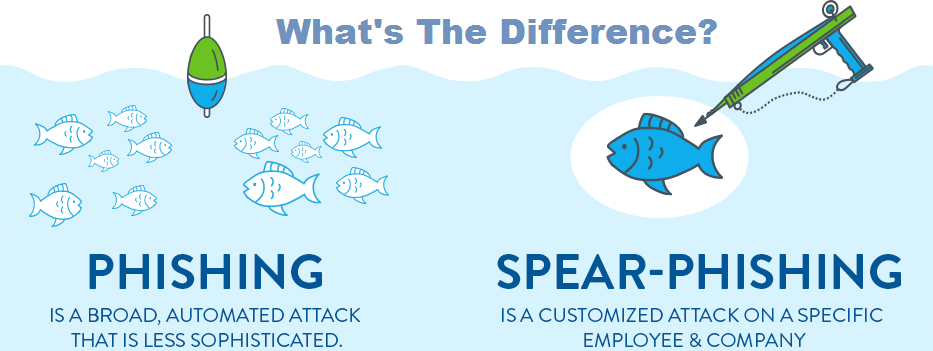

Tikslinis fišingas (angl. spear phishing)

Labai panašus į paprastą fišingą, tačiau turi esminį skirtumą: fišingo atveju yra masiškai siunčiami nekonkretizuoti laiškai su intencija, kad užkibs mažas procentas žmonių; tikslinio fišingo atveju – laiškai yra kur kas labiau konkretizuoti ir nukreipti prieš konkrečią organizaciją ar asmenį. Yra renkama informacija apie potencialią auką, todėl ši fišingo atmaina yra žymiai pavojingesnė. Tikimybė, kad atidarytame laiške bus paspausta nuoroda ar failas, fišingo atveju siekia 5%, kai tikslinio fišingo atveju – 50%.

Masalas (angl. baiting)

Šis socialinės inžinerijos modelis remiasi žmogaus godumu ir smalsumu. Dar yra vadinama realiu Trojos arkliu, nes yra naudojami fiziniai daiktai. Pvz. sukuriamas apkrėstas CD ar USB su kompanijos logotipu ir viliojančiu užrašu ant jo, kuris specialiai pametamas organizacijos lifte, paliekamas priimamajame arba kitur. Darbuotojų smalsumas, radus paliktą laikmeną, nugalės ir galiausiai darbuotojas atsidarys užkrėstą laikmeną. Yra atlikta keli eksperimentai, „pametant“ USB laikmenas tam tikrose teritorijose ir stebint, kiek žmonių jas paims ir atsidarys. Vieno tyrimo duomenimis buvo paimti 98% „pamestų“ laikmenų, iš kurių buvo atidaryta 45%.

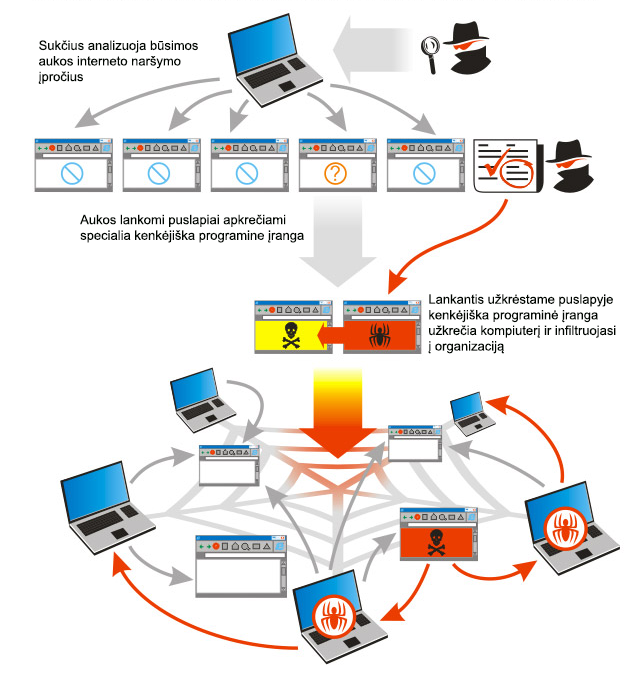

„Watering hole“ ataka

Šioje atakos strategijoje auka turi priklausyti kokiai nors grupei (organizacijai, regionui). Atakuojantysis išanalizuoja ar atspėja, kokiuose tinklalapiuose grupė dažniausiai lankosi ir apkrečia vieną ar daugiau šių tinklalapių kenkėjiška programine įranga. Galų gale kažkas iš šios grupės bus apkrėstas. Programinė įranga dažniausiai renka informaciją apie apkrėstą vartotoją ir yra nukreipiama būtent prieš konkrečius IP adresus, kas apsunkina tokių atakų aptikimą. Apkrėsti puslapiams dažniausiai naudojami 0-day pažeidžiamumai.

Quid pro quo

Šios atakos esmė yra „kažkas už kažką“. Pavyzdžiui atakuojantysis skambina visiems iš eilės organizacijos darbuotojams, teikdamas, jog perskambina atgal dėl kažkokios techninės problemos sprendimo. Galų gale atakuojantysis pataikys į kažką, kas susiduria su tokia problema. Tuomet sukčius „padės“ išspręsti kilusią problemą, kurios sprendimo metu darbuotojas turės suteikti priėjimą prie reikiamų duomenų arba įdiegs kenkėjišką programinę įrangą.

Pasitikėjimas (angl. tailgating)

Ši ataka įgyvendinama sunkiausiai ir atrodo mažai kuo susijusi su kibernetiniais nusikaltimais, tačiau atakos tikslas išlieka tas pats – konfidenciali informacija. Dažniausiai naudojama patekti į pastatus, kuriuose yra įėjimo kontrolė. Žmogus, apsimetęs darbuotoju seka iš paskos tikram darbuotojui ir prašo palaikyti duris, kol jis pateks vidun. Arba apsimeta, kad pamiršo įėjimo kortelę, ar ją kažkas pavogė. O jau patekus į vidų „kolegos“ galima prašyti pasiskolinti kompiuterį ir jame įdiegti kenkėjišką programinę įrangą.

Literatūros sąrašas

1. https://us.norton.com/internetsecurity-emerging-threats-what-is-social-engineering.html

2. https://en.wikipedia.org/wiki/Social_engineering_(security)