|

Dydis: 6175

Komentaras:

|

← Versija 107 nuo 2020-12-06 14:35:46 ⇥

Dydis: 15286

Komentaras:

|

| Pašalinimai yra pažymėti taip. | Pridėjimai yra pažymėti taip. |

| Eilutė 1: | Eilutė 1: |

| == Žodis angliškai == Public-key cryptography |

= TLS 1.0 pažeidžiamumai = = Turinys = 1. Įvadas |

| Eilutė 4: | Eilutė 5: |

| ##Įrašykite terminą anglų kalba == Žodis Lietuviškai == ##Įrašykite lietuvišką termino vertimą Viešojo rakto kriptografija |

2. TLS protokolas |

| Eilutė 9: | Eilutė 7: |

| ---- | 2.1. TLS rankos paspaudimas |

| Eilutė 11: | Eilutė 9: |

| == Paaiškinimai == '''''Teorija:''''' |

3. TLS 1.0 pažeidžiamumai |

| Eilutė 14: | Eilutė 11: |

| Šifravimo metodas panaudojant asimetrinių raktų algoritmus. Jį naudojant nereikia gavėjui ir siuntėjui pasikeisti vienu ar daugiau slaptų raktų. Jame naudojama dviejų matematiškai susijusių raktų pora: viešas ir privatus raktai. Tačiau jie sudaromi taip, kad iš viešo rakto nėra paprasta nustatyti privataus rakto. Privatus raktas saugomas pas save, o viešas yra išplatinamas. Dokumento autentiškumas užtikrinamas skaitmeniniu parašu, sukurtu naudojant privatų raktą, o jį patikrinti galima panaudojant viešą raktą. Taip pat galima užšifruoti tekstą naudojant viešą raktą, - dešifravimui būtina turėti privatų raktą. Ši schema yra naudojamas Interneto standartuose TLS (SSL įpėdinis), PGP ir GPG. Neblogai šio metodo veikimą paaiškina analogija su pašto dėžute. Pašto dėžutės anga yra atvira ir prieinama kiekvienam; jo vieta (adresas) iš esmės yra viešas raktas. Kiekvienas, žinantis adresą, gali ateiti ir įmesti pranešimą į pašto dėžutę per jos angą. Tačiau tik tas, kuris turi raktą, gali ją atrakinti ir perskaityti joje esančius laiškus. O skaitmeninį parašą galima paaiškinti analogija su vaškiniu antspaudu. Laišką atplėšti ir perskaityti gali bet kas, tačiau nepažeistas antspaudas liudija jo autentiškumą. Pagrindinė problema, naudojant viešojo rakto metodus, yra konfidencialumas, t.y. užtikrinimas, kad raktas priklauso tam asmeniui, kuris teigia jį turįs. Įprastas konfidencialumą užtikrinantis principas yra viešo rakto infrastruktūros (PKI) naudojimas, tai yra schema, kai viena ar daugiau trečiųjų šalių, vadinamų sertifikatų tiekėjais, garantuoja raktų porų priklausomybę. Kitas principas, kurį naudoja PGP, remiasi „pasitikėjimu“. Silpna vieta Deja, visos viešo rakto sistemos nėra atsparios „grubios jėgos“ panaudojimui. Tai nėra praktiška tuo atveju, jei skaičiavimų skaičius („darbo veiksnys“, pagal Claude Shannon) yra per didelis potencialiems nulaužėjams. Daugeliu atvejų „darbo veiksnys“ gali būti padidintas tiesiog panaudojant ilgesnius raktus. Tačiau kai kurie metodams „darbo veiksnys“ yra gerokai mažesnis nei naudojant „grubią jėgą“. Tiek RSA, tiek ElGamal šifrai turi galimus nulaužimo būdus, greitesnius nei „grubi jėga“. Šifrų įveikiamumas padidėjo išaugus kompiuterių galingumui bei padarius naujus atradimus matematikos srityje. Bet ir tai galima apeiti parenkant pakankamai ilgus raktus, tokius, kad, kol dešifruosi informaciją, ji jau nebebus aktuali. Keliuose, atrodžiusiems perspektyviais, asimetrinių raktų algoritmuose rastos rimtos silpnos vietos. Pvz., nesaugiu pasirodė esąs „kuprinės sudėjimo“ algoritmas. Tikslaus laiko, reikalingo teksto iššifravimui, žinojimas gali supaprastinti reikiamų raktų paiešką. Taigi, asimetrinių raktų algoritmai negarantuoja saugumo ir šioje srityje vyksta aktyvūs ieškojimai, kaip nustatyti ir išvengti galimų naujų atakų. Kitas potencialus pažeidžiamumas yra galimybė trečiajai šaliai perimti viešų raktų apsikeitimą ir pakeisti viešus raktus. Gali būti perimti ir užšifruoti pranešimai, dešifruoti ir vėl užšifruoti naudojant korektišką raktą, kad nebūtų sukeltas įtarimas. Tai nelengva realizuoti, tačiau įmanoma, kai komunikuojama nesaugia terpe (pvz., viešais tinklais, tokiais kaip Internetas). Tokį perėmimą nesunkiai gali atlikti Interneto paslaugų tiekėjo personalas. Tokį pažeidžiamumą pašalinti leidžia sertifikatai, patikimų trečių šalių patikinimas, kad rakto vartotojas yra teisėtas rakto savininkas. Tačiau ir tai turi savo silpnų vietų – ir vis tik šis principas plačiai naudojamas (pvz., SSL ir tolimesnis jo išvystyme TLS). Viešą raktą gali žinoti didėlis ir praktiškai nežinomas vartotojų skaičius. Tad, prireikus, viešo rakto panaikinimas ar pakeitimas gali pareikalauti ilgo laiko tarpo, nes reikia informuoti visus raktą naudojančius vartotojus. Tad sistemos, privalančios reaguoti į realaus laiko įvykius (pvz., kritinio saugumo ar nacionalinio saugumo sistemos) neturėtų naudoti viešų raktų kriptografijos. |

3.1. POODLE |

| Eilutė 23: | Eilutė 13: |

| '''''GPG: ''''' | 3.2. BEAST |

| Eilutė 25: | Eilutė 15: |

| GPG (GNU Privacy Guard) – yra GPL licencijuota alternatyva PGP, sudaranti kriptografijos programinę įrangą. GnuPG užšifruoja pranešimus naudodamas asimetrinės rakto poras individualiai su generuotas GnuPG vartotojo. Viešaisiais raktasi galima keistis sus kitais vartotojais įvairiais būdais pvz.: interneto raktų serveriais. Apsikeitimai visada turi būti saugūs, kad užtikrinti, kad duomenys nebus sugadinti, pažeidžiant raktą. Yra galimybė pridėti skaitmeninį parašą į pranešimą, taip žinutė bus apsaugota nuo pažeidimo, ir neteisėto skaitymo. GnuPG taip palaiko simetrinių kodavimų algoritmus. Pagal nutylėjimą GnuPG naudoja CAST5 simetrinį algoritmą. GnuPG nenaudoja patentuotų ar kitaip apribotos programinės įrangos ar algoritmų, tokių kaip IDEA šifravimo algoritmas naudojamas PGP. Vietoj to GnuPG naudoja įvairius kitus , nepatentuotus algoritmus: • Blokiniai šifrai (simetrinis šifravimo algoritmas): CAST5, Camellia, triple DES, AES, Blowfish ir Twofish. • Simetriniai rakto šifrai: EIGamal ir RSA. • Kriptografiniai „hash“: RIPEMD-160, MD5, SHA-1, SHA-2, ir TIGER. • Skaitmeniniai parašai: DSA ir RSA. GnuPG yra hibridinė šifravimo programa, kuri naudoja kombinacija įprastų simetrinių raktų kriptografija didesniam greičiui pasiekti ir viešojo rakto kriptografija, saugiam ir lengvam apsikeitimui. Paprastai naudojamas vartotojo viešasis raktas yra užšifruotas taip kad galima būtų panaudoti tik kartą. Ši galimybė yra dalis OpenPGP standarto ir tai buvo dalis PGP nuo pat pirmo versijos. |

3.3. CRIME |

| Eilutė 32: | Eilutė 17: |

| 3.4. BREACH 3.5. Heartbleed 4. Išvados 5. Literatūra = Įvadas = Transporto lygmens saugumo protokolas (''angl. TLS(Transport Layer Security))'' yra sukurtas komunikacijos saugumui naudojant kompiuterinį tinklą užtikrinti. Šis protokolas yra naudojamas informacijos kodavimui tarp aplikacijos ir serverio. TLS taipogi yra naudojamas elektroninių laiškų, žinučių, IP telefonijos ''(angl. VoIP(Voice over IP))'' informacijos šifravime. TLS kilo iš saugiųjų sujungimų lygmens ''(angl. SSL(Secure Socket Layers))'' protokolo, kuris buvo sukurtas Netscape įmonės 1994 metais. SSL protokolo pagrindinė paskirtis buvo užtikrinti saugius interneto seansus. SSL 1.0 versija nebuvo oficialiai išleista dėl neatitinkamų saugumo reikalavimų. SSL 2.0 buvo išleistas 2011 metais, tačiau netrukus buvo pakeistas SSL 3.0 versija, kurios veikimo principu ir remiasi TLS protokolas. TLS protokolas buvo pasiūlytas „Internet Engineering Task Force“ (IETF) organizacijos. Pirmoji jo versija buvo paskelbta 1999 metais. Kaip ir SSL protokolas, šis turi tris versijas. Pirmoji TLS 1.0 versija buvo SSL 3.0 patobulinimu. Skirtumai tarp TLS 1.0 ir SSL 3.0 nėra drastiški, tačiau pakankamai svarūs, kad šitie du protokolai veiktų nepriklausomai vienas nuo kito. = TLS protokolas = TLS protokolas atsako už šiuos veiksnius: * '''Šifravimas''': užšifruoja siunčiamą informaciją; * '''Autentifikacija''': užtikrina, kad informaciją perduodantys asmenys nėra apsimetėliai; * '''Sąžiningumas''': užtikrina, kad perduodami duomenys nėra suklastoti. Tam, kad internetinė svetainė arba aplikacija turėtų galimybę naudoti TLS protokolą, turi būti iš anksto sudiegtas TLS sertifikatas pagrindiniame serveryje. Šio protokolo sertifikatas yra išduodamas asmeniui arba organizacijai, kuriai priklauso domenas. Sugeneruotas sertifikatas turi savyje informaciją apie domeno savininką bei serverio viešąjį raktą. == TLS rankos paspaudimas == TLS sujungimas yra inicijuojamas naudojant TLS rankos paspaudimą. Iniciacija prasideda tuomet, kai vartotojas nori pasiekti internetinę svetainę naudodamas [[http://www.ims.mii.lt/EKŽ/h/hipertekstas.html|hipertekstų]] persiuntimo [[http://www.ims.mii.lt/EKŽ/p/protokolas.html|protokol]]ą ''(angl. HTTPS(Hypertext Transfer Protocol Secure))''. Tokiu atveju naršyklė išsiunčia užklausą internetinės svetainės serveriui. TLS rankos paspaudimas taipogi įvyksta tada, kuomet kiti komunikavimo įrankiai naudoja HTTPS, pavyzdžiui IP telefonija arba DNS per HTTPS užklausos. TLS rankos paspaudimas įvyksta po to, kai yra užmezgamas TCP ryšys su TCP rankos paspaudimo pagalba. Vykstant TLS rankos paspaudimui, vartotojas ir serveris kartu atlieka nurodytus veiksmus: * Nustatoma TLS protokolo versija; * Nustatomi šifravimo algoritmai; * Serverio autentifikacija naudojant serverio viešąjį raktą ir SSL sertifikato parašą; * Generuojamas seanso raktas, kad būtų panaudota simetrinio rakto kriptografija po rankos paspaudimo pabaigos. TLS rankos paspaudimą sudaro duomenų paketai arba pranešimai, kurie buvo sukeisti tarp vartotojo ir serverio. TLS rankos paspaudimo žingsnių skaičius priklauso nuo dvejų šalių naudojamo rakto sukeitimo algoritmo ir šifravimo algoritmo. Dažniausiai yra naudojamas RSA viešojo rakto sukeitimo algoritmas, jo pavyzdys: 1. '''Vartotojo pasisveikinimo pranešimas''': vartotojas inicijuoja rankos paspaudimą išsiųsdamas pasisveikinimo pranešimą serveriui. Pranešimą sudaro duomenys apie tai, kokią TLS protokolo versiją bei šifravimo algoritmus palaiko vartotojas ir atsitiktinai parinktų baitų eilutė; 2. '''Serverio pasisveikinimo pranešimas''': kaip atsaką vartotojui, serveris siunčia pranešimą su SSL sertifikatu, pasirinktu šifravimo algoritmu ir atitinkamai atsitiktinai parinktų baitų eilutę, kurią sugeneravo serveris; 3. '''Autentifikacija''': vartotojas patikrina gautą serverio SSL sertifikatą pasinaudodamas sertifikavimo institucija, kuri jį išdavė. Tai patvirtina, jog serveris yra autentiškas; 4. '''„Premaster secret“ pranešimas''': vartotojas siunčia dar vieną atsitiktinai sugeneruotų baitų eilutę vadinamą „premaster secret“. Ši baitų eilutė yra šifruota su viešuoju raktu ir gali būti iššifruota serverio su privačiu raktu; 5. '''Privataus rakto panaudojimas''': serveris iššifruoja „premaster secret“ pranešimą; 6. '''Seanso raktų generavimas''': vartotojas ir serveris generuoja seanso raktus pasinaudodami savo prieš tai išsiųstomis baitų eilutėmis. Generavimo rezultatai turi sutapti; 7. '''Vartotojas pasiruošęs''': vartotojas siunčia „pasiruošęs“ pranešimą, kuris yra šifruotas su seanso raktu; 8. '''Serveris pasiruošęs''': serveris siunčia „pasiruošęs“ pranešimą, kuris yra šifruotas su seanso raktu; 9. '''Simetrinio rakto kriptografija atlikta''': rankos paspaudimas atliktas, informacijos dalinimasis vyksta naudojant seanso raktus. {{attachment:1pav.png}} . 1 pav. TLS rankos paspaudimas Kuomet duomenys yra užšifruoti ir autentifikuoti, jiems yra suteikiamas pranešimo autentifikacijos kodas (MAC). Gavėjas gali patikrinti MAC ir įsitikinti, jog gauti duomenys nėra suklastoti. == TLS 1.0 pažeidžiamumai == Mokėjimo kortelių pramonės apsaugos standartų tarybą (''angl. PCI Council'') 2018 metų birželio mėnesį pateikė organizacijoms pasiūlymą migruoti iš TLS 1.0 versijos į TLS 1.1 arba naujesnę. Tų pačių metų spalio mėnesį „Apple“, „Google“, „Microsoft“ ir „Mozilla“ paskelbė, jog pašalins TLS 1.0 ir 1.1 versijas 2020 metų kovo mėnesį. == POODLE == „POODLE“ ''(Padding Oracle On Downgraded Legacy Encryption)'' yra vienas iš atakos tipų, paskelbtas 2014 metų spalį. Nors POODLE taikosi į SSL 3.0 protokolo versiją, tam tikri TLS 1.0/1.1 diegimai taipogi gali būti pažeisti dėl neatitinkamo užpildymo. Ši ataka vadovaujasi dviem įrankiais: * Iki šiol kai kurie serveriai ir vartotojai vis dar naudoja senas SSL/TLS versijas; * SSL 3.0 arba kitos protokolo versijos pažeidžiamumas, kuris yra susijęs su užpildymo blokavimu. Vartotojas inicijuodamas rankos paspaudimą siunčia palaikomų SSL/TLS protokolų sąrašą. Tuo tarpu kibernetinis užpuolikas perima siunčiamų duomenų srautą atlikdamas „žmogaus viduryje“ (''angl. MITM(man-in-the-middle)'') ataką. Šios atakos dėka užpuolikas slapta perduoda ir keičia dviejų šalių, manančių, kad jos tiesiogiai bendrauja tarpusavyje, perduodamą informaciją. Tokių būdu piktavalis apsimeta esąs serveris, kol vartotojas nesutinka naudoti SSL 3.0 arba kitą pažeidžiamą protokolą. {{attachment:2pav.png}} . 2 pav. POODLE ataka Šio protokolo pažeidžiamumas yra kriptografijos bloko šifro algoritme (''angl. CBC(Cipher Block Chaining)''). Bloko šifrai priima tik tuos blokus, kurie yra tam tikro ilgio. Jeigu paskutiniame bloke esančių duomenų skaičius nėra bloko kartotinis skaičius, likusi vieta yra užpildoma. Serveris ignoruoja užpildymo turinį ir tikrina užpildymo ilgį. Jeigu užpildymo ilgis yra tinkamas, serveris suteikia pranešimo autentifikacijos kodą (MAC). Tokiu būdu serveris negali patikrinti ar užpildymo turinis buvo pakeistas. Užpuolikas gali iššifruoti užšifruotą bloką keisdamas užpildymo baitus ir stebėti serverio atsaką. Maksimalus užklausų skaičius SSL 3.0 protokolui, kad iššifruoti vieną baitą, yra 256. Naudojant automatizuotus įrankius, piktavalis gali gauti siunčiamų duomenų turinį. == BEAST == Naršyklės išnaudojimas prieš SSL/TLS (''angl. BEAST(Browser Exploit Against SSL/TLS)'') ataka buvo atskleista 2011 metų rugsėjį. Ši ataka gali būti panaudota naršyklėse, kurios naudoja SSL 3.0, TLS 1.0 arba senesnius protokolus. Užpuolikas gali iššifruoti tarp dviejų šalių siunčiamus duomenis pasinaudodamas kriptografijos bloko šifro algoritmo (''angl. CBC(Cipher Block Chaining)'') pažeidžiamumą. Ši ataka vyksta iš vartotojo pusės, kuomet piktavalis naudoja MITM su tikslu įterpti paketą į TLS srautą. Tai suteikia galimybę atspėti inicializacijos vektorių (''angl. IV(Initialization Vector'')), kuris yra atsitiktinai sugeneruotas šifruotų duomenų pradžioje. Užpuolikas atsitiktinai parenka inicializacijos vektorių, kuris yra įskiepytas į pranešimą, ir lygina gautą rezultatą su blokų, kurį nori iššifruoti. Tam, kad sėkmingai atlikti BEAST ataką, piktavalis privalo turėti prieigą prie aukos naršyklės, kadangi matydamas naršyklės HTML kodą gali atrasti sau reikalingą informaciją atakai atlikti. == CRIME == Glaudinimo santykio informacijos nutekėjimo ataka ''(angl. CRIME(Compression Ratio Info-leak Made Easy)) ''yra atliekama pasinaudojant vartotojo siunčiamo pasisveikinimo pranešimą serveriui. Glaudinimas naudojamas SSL/TLS protokole tam, kad apriboti siunčiamų duomenų kiekį per tam tikrą laiką. Užmegzti ryšį galima ir nenaudojant glaudinimo. Sumažinimas ''(angl. DEFLATE) ''yra dažnai naudojamas duomenų suspaudimo algoritmas šioje srityje. Serveris atsakydamas į vartotojo atsiųstą pasisveikinimo pranešimą išsiunčia savo sugeneruotą pasisveikinimo pranešimą, kuriame yra nurodomas glaudinimo metodas. {{attachment:3pav.png}} 3 pav. Serverio pasisveikinimo pranešime siunčiama informacija gauta „Wireshark“ įrankio dėka Nagrinėjant 3 pav. esančią informaciją galima pastebėti, kad glaudinimo metodo reikšmė yra nulis. Tai reiškia, kad glaudinimo metodas nebus naudojamas. Pagrindinis glaudinimo algoritmų veikimo principas yra tai, kad pasikartojančių baitų seka yra pakeičiama rodykle ''(angl. pointer)'' į pirmąjį objektą toje sekoje. {{attachment:4pav.png}} 4 pav. Rodyklės priskyrimas naudojant glaudinimo algoritmą Pavyzdžiui, užpuolikas nori gauti savo aukos slapuką ''(angl. cookie)''. Piktavalis žino, kad svetainė, kurią bando pasiekti vartotojas, sukuria seanso slapuką pavadinimu „x“. Užpuolikas žinodamas, kad „DEFLATE“ glaudinimo algoritmas pakeičia pasikartojančius baitus tuo pasinaudoja. Jis įskiepija į vartotojo slapuką tokius duomenis „Cookie:x=0“. Serveris savo ruožtu pridės tik „0“ reikšmę, kadangi „Cookie:x=“ jau buvo siunčiamas vartotojo slapuke ir yra pasikartojantis. {{attachment:5pav.png}} 5 pav. CRIME ataka Tokiu būdu užpuolikas po vieną prideda atsitiktines reikšmes stebėdamas atsako ilgį. Jeigu pridėjus reikšmę atsako ilgis sumažėjo, pridėta reikšmė buvo panaudota vartotojo slapuke. Kuomet pridėjus reikšmę atsako ilgis padidėja, ji nebuvo panaudota vartotojo slapuke. {{attachment:6pav.png}} 6 pav. Slapuko reikšmių parinkimas ir atsako stebėjimas == BREACH == „BREACH“ ''(Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext) ''atakos veikimo principas yra panašus į CRIME, tačiau ši ataka taikosi į [[http://www.ims.mii.lt/EKŽ/h/hipertekstas.html|hipertekstų]] persiuntimo protokolo ''(angl. HTTP(Hypertext Transfer Protocol)) ''glaudinimo algoritmus. Užpuolikas priverstinai užmezgą ryšį tarp vartotojo naršyklės ir svetainės, kurioje yra naudojamas TLS protokolas. Po to, kai ryšys buvo sėkmingai užmegztas, piktavalis stebi duomenų srautą tarp vartotojo ir serverio naudodamas MITM ''(man-in-the-middle) ''ataką. Pažeidžiama internetinė programa turi atitikti šiuos reikalavimus: * Aptarnaujama serverio, kuris naudoja HTTP glaudinimą; * Atspindi vartotojo įvestį HTTP pranešimų dėka; * Atspindi prieigos raktą HTTP pranešime. == Heartbleed == „Heartbleed“ yra „OpenSSL“ kriptografijos bibliotekos saugos klaida, kuri yra plačiai naudojama TLS protokole. Šis plėtinys yra naudojamas tam, kad išlaikyti užmegztą ryšį tarp dviejų funkcionuojančių šalių. Vartotojas siunčia serveriui „Heartbeat“ signalą su duomenimis ir duomenų ilgių. Serveris savo ruožtu atsako į „Heartbeat“ signalą siųsdamas duomenis ir duomenų ilgį, kurį gavo iš vartotojo. {{attachment:7pav.png}} 7 pav. „Heartbeat“ signalas „Heartbleed“ veikimo principas buvo pagrįstas tuo, kad vartotojas išsiunčia klaidingą nurodytų duomenų ilgį, o serveris atsako su nurodytu duomenų ilgių ir jį atitinkančią atsitiktine informaciją iš savo duomenų bazės. {{attachment:8pav.png}} 8 pav. „Heartbleed“ ataka Atliekant tokius veiksmus, iš serverio galima gauti neskelbtinus duomenis su kurių pagalba užpuolikas gali stebėti visą duomenų srautą keliaujantį į serverį. == Išvados == SSL/TLS protokolai yra naudojami siunčiamiems duomenims apsaugoti. Duomenų apsauga priklauso ne tik nuo protokolo bei naudojamo serverio ar kitos įrangos konfigūravimo, bet ir nuo vartotojo atidumo ir kompetencijos.Efektyviausias būdas apsisaugoti nuo SSL/TLS atakų – atnaujinti naudojamo protokolo versiją. Egzistuoja numatyti saugumo standartai, kurie tiksliai apibrėžia kokius protokolus reikia naudoti, o kuriuos vengti. |

|

| Eilutė 34: | Eilutė 159: |

| 1. „What is TLS (Transport Layer Security)?“ https://www.cloudflare.com/learning/ssl/transport-layer-security-tls/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.] | |

| Eilutė 35: | Eilutė 161: |

| 1. http://en.wikipedia.org/wiki/Public-key_cryptography | 2. „What Happens in a TLS Handshake? | SSL Handshake“ https://www.cloudflare.com/learning/ssl/what-happens-in-a-tls-handshake/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.] |

| Eilutė 37: | Eilutė 163: |

| 2. http://en.wikipedia.org/wiki/GNU_Privacy_Guard | 3. „TLS 1.0 and TLS 1.1 Are No Longer Secure“ https://www.packetlabs.net/tls-1-1-no-longer-secure/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.] 4. „Deprecation of TLS 1.0“ https://www.comodo.com/e-commerce/ssl-certificates/tls-1-deprecation.php [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.] 5. „TLS Security 6: Examples of TLS Vulnerabilities and Attacks“ https://www.acunetix.com/blog/articles/tls-vulnerabilities-attacks-final-part/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.] 6. „What Is the POODLE Attack?“ https://www.acunetix.com/blog/web-security-zone/what-is-poodle-attack/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.] 7. „Man in the middle (MITM) attack“ https://www.imperva.com/learn/application-security/man-in-the-middle-attack-mitm/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.] 8. „What Is the BEAST Attack“ https://www.acunetix.com/blog/web-security-zone/what-is-beast-attack/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.] 9. „CRIME SSL/TLS attack“ https://www.acunetix.com/vulnerabilities/web/crime-ssl-tls-attack/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.] 10. „SSL, GONE IN 30 SECONDS“ http://breachattack.com/#howitworks [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.] 11. „The Heartbleed Bug“ https://heartbleed.com/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6.] |

TLS 1.0 pažeidžiamumai

Turinys

1. Įvadas

2. TLS protokolas

2.1. TLS rankos paspaudimas

3. TLS 1.0 pažeidžiamumai

3.1. POODLE

3.2. BEAST

3.3. CRIME

3.4. BREACH

3.5. Heartbleed

4. Išvados

5. Literatūra

Įvadas

Transporto lygmens saugumo protokolas (angl. TLS(Transport Layer Security)) yra sukurtas komunikacijos saugumui naudojant kompiuterinį tinklą užtikrinti. Šis protokolas yra naudojamas informacijos kodavimui tarp aplikacijos ir serverio. TLS taipogi yra naudojamas elektroninių laiškų, žinučių, IP telefonijos (angl. VoIP(Voice over IP)) informacijos šifravime.

TLS kilo iš saugiųjų sujungimų lygmens (angl. SSL(Secure Socket Layers)) protokolo, kuris buvo sukurtas Netscape įmonės 1994 metais. SSL protokolo pagrindinė paskirtis buvo užtikrinti saugius interneto seansus. SSL 1.0 versija nebuvo oficialiai išleista dėl neatitinkamų saugumo reikalavimų. SSL 2.0 buvo išleistas 2011 metais, tačiau netrukus buvo pakeistas SSL 3.0 versija, kurios veikimo principu ir remiasi TLS protokolas.

TLS protokolas buvo pasiūlytas „Internet Engineering Task Force“ (IETF) organizacijos. Pirmoji jo versija buvo paskelbta 1999 metais. Kaip ir SSL protokolas, šis turi tris versijas. Pirmoji TLS 1.0 versija buvo SSL 3.0 patobulinimu. Skirtumai tarp TLS 1.0 ir SSL 3.0 nėra drastiški, tačiau pakankamai svarūs, kad šitie du protokolai veiktų nepriklausomai vienas nuo kito.

TLS protokolas

TLS protokolas atsako už šiuos veiksnius:

Šifravimas: užšifruoja siunčiamą informaciją;

Autentifikacija: užtikrina, kad informaciją perduodantys asmenys nėra apsimetėliai;

Sąžiningumas: užtikrina, kad perduodami duomenys nėra suklastoti.

Tam, kad internetinė svetainė arba aplikacija turėtų galimybę naudoti TLS protokolą, turi būti iš anksto sudiegtas TLS sertifikatas pagrindiniame serveryje. Šio protokolo sertifikatas yra išduodamas asmeniui arba organizacijai, kuriai priklauso domenas. Sugeneruotas sertifikatas turi savyje informaciją apie domeno savininką bei serverio viešąjį raktą.

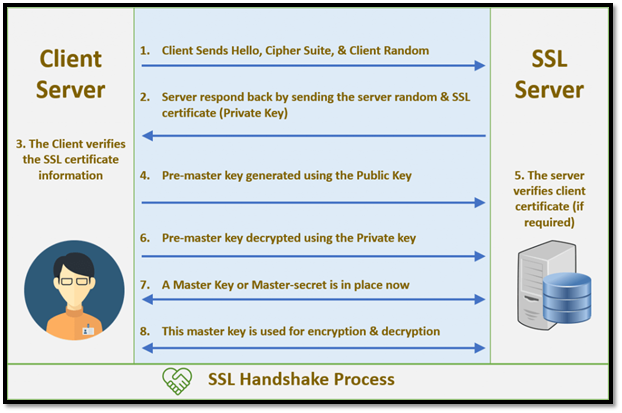

TLS rankos paspaudimas

TLS sujungimas yra inicijuojamas naudojant TLS rankos paspaudimą. Iniciacija prasideda tuomet, kai vartotojas nori pasiekti internetinę svetainę naudodamas hipertekstų persiuntimo protokolą (angl. HTTPS(Hypertext Transfer Protocol Secure)). Tokiu atveju naršyklė išsiunčia užklausą internetinės svetainės serveriui. TLS rankos paspaudimas taipogi įvyksta tada, kuomet kiti komunikavimo įrankiai naudoja HTTPS, pavyzdžiui IP telefonija arba DNS per HTTPS užklausos.

TLS rankos paspaudimas įvyksta po to, kai yra užmezgamas TCP ryšys su TCP rankos paspaudimo pagalba.

Vykstant TLS rankos paspaudimui, vartotojas ir serveris kartu atlieka nurodytus veiksmus:

- Nustatoma TLS protokolo versija;

- Nustatomi šifravimo algoritmai;

- Serverio autentifikacija naudojant serverio viešąjį raktą ir SSL sertifikato parašą;

- Generuojamas seanso raktas, kad būtų panaudota simetrinio rakto kriptografija po rankos paspaudimo pabaigos.

TLS rankos paspaudimą sudaro duomenų paketai arba pranešimai, kurie buvo sukeisti tarp vartotojo ir serverio.

TLS rankos paspaudimo žingsnių skaičius priklauso nuo dvejų šalių naudojamo rakto sukeitimo algoritmo ir šifravimo algoritmo. Dažniausiai yra naudojamas RSA viešojo rakto sukeitimo algoritmas, jo pavyzdys:

1. Vartotojo pasisveikinimo pranešimas: vartotojas inicijuoja rankos paspaudimą išsiųsdamas pasisveikinimo pranešimą serveriui. Pranešimą sudaro duomenys apie tai, kokią TLS protokolo versiją bei šifravimo algoritmus palaiko vartotojas ir atsitiktinai parinktų baitų eilutė;

2. Serverio pasisveikinimo pranešimas: kaip atsaką vartotojui, serveris siunčia pranešimą su SSL sertifikatu, pasirinktu šifravimo algoritmu ir atitinkamai atsitiktinai parinktų baitų eilutę, kurią sugeneravo serveris;

3. Autentifikacija: vartotojas patikrina gautą serverio SSL sertifikatą pasinaudodamas sertifikavimo institucija, kuri jį išdavė. Tai patvirtina, jog serveris yra autentiškas;

4. „Premaster secret“ pranešimas: vartotojas siunčia dar vieną atsitiktinai sugeneruotų baitų eilutę vadinamą „premaster secret“. Ši baitų eilutė yra šifruota su viešuoju raktu ir gali būti iššifruota serverio su privačiu raktu;

5. Privataus rakto panaudojimas: serveris iššifruoja „premaster secret“ pranešimą;

6. Seanso raktų generavimas: vartotojas ir serveris generuoja seanso raktus pasinaudodami savo prieš tai išsiųstomis baitų eilutėmis. Generavimo rezultatai turi sutapti;

7. Vartotojas pasiruošęs: vartotojas siunčia „pasiruošęs“ pranešimą, kuris yra šifruotas su seanso raktu;

8. Serveris pasiruošęs: serveris siunčia „pasiruošęs“ pranešimą, kuris yra šifruotas su seanso raktu;

9. Simetrinio rakto kriptografija atlikta: rankos paspaudimas atliktas, informacijos dalinimasis vyksta naudojant seanso raktus.

- 1 pav. TLS rankos paspaudimas

Kuomet duomenys yra užšifruoti ir autentifikuoti, jiems yra suteikiamas pranešimo autentifikacijos kodas (MAC). Gavėjas gali patikrinti MAC ir įsitikinti, jog gauti duomenys nėra suklastoti.

TLS 1.0 pažeidžiamumai

Mokėjimo kortelių pramonės apsaugos standartų tarybą (angl. PCI Council) 2018 metų birželio mėnesį pateikė organizacijoms pasiūlymą migruoti iš TLS 1.0 versijos į TLS 1.1 arba naujesnę. Tų pačių metų spalio mėnesį „Apple“, „Google“, „Microsoft“ ir „Mozilla“ paskelbė, jog pašalins TLS 1.0 ir 1.1 versijas 2020 metų kovo mėnesį.

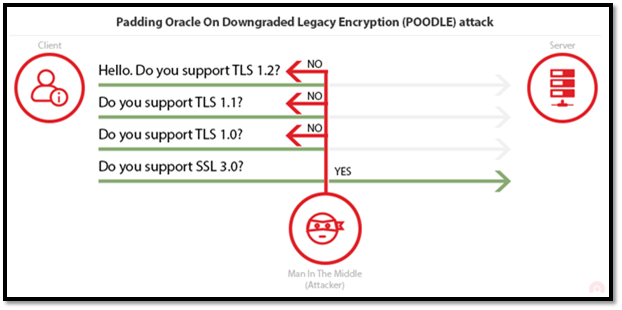

POODLE

„POODLE“ (Padding Oracle On Downgraded Legacy Encryption) yra vienas iš atakos tipų, paskelbtas 2014 metų spalį. Nors POODLE taikosi į SSL 3.0 protokolo versiją, tam tikri TLS 1.0/1.1 diegimai taipogi gali būti pažeisti dėl neatitinkamo užpildymo. Ši ataka vadovaujasi dviem įrankiais:

- Iki šiol kai kurie serveriai ir vartotojai vis dar naudoja senas SSL/TLS versijas;

- SSL 3.0 arba kitos protokolo versijos pažeidžiamumas, kuris yra susijęs su užpildymo blokavimu.

Vartotojas inicijuodamas rankos paspaudimą siunčia palaikomų SSL/TLS protokolų sąrašą. Tuo tarpu kibernetinis užpuolikas perima siunčiamų duomenų srautą atlikdamas „žmogaus viduryje“ (angl. MITM(man-in-the-middle)) ataką. Šios atakos dėka užpuolikas slapta perduoda ir keičia dviejų šalių, manančių, kad jos tiesiogiai bendrauja tarpusavyje, perduodamą informaciją. Tokių būdu piktavalis apsimeta esąs serveris, kol vartotojas nesutinka naudoti SSL 3.0 arba kitą pažeidžiamą protokolą.

- 2 pav. POODLE ataka

Šio protokolo pažeidžiamumas yra kriptografijos bloko šifro algoritme (angl. CBC(Cipher Block Chaining)). Bloko šifrai priima tik tuos blokus, kurie yra tam tikro ilgio. Jeigu paskutiniame bloke esančių duomenų skaičius nėra bloko kartotinis skaičius, likusi vieta yra užpildoma. Serveris ignoruoja užpildymo turinį ir tikrina užpildymo ilgį. Jeigu užpildymo ilgis yra tinkamas, serveris suteikia pranešimo autentifikacijos kodą (MAC). Tokiu būdu serveris negali patikrinti ar užpildymo turinis buvo pakeistas.

Užpuolikas gali iššifruoti užšifruotą bloką keisdamas užpildymo baitus ir stebėti serverio atsaką. Maksimalus užklausų skaičius SSL 3.0 protokolui, kad iššifruoti vieną baitą, yra 256. Naudojant automatizuotus įrankius, piktavalis gali gauti siunčiamų duomenų turinį.

BEAST

Naršyklės išnaudojimas prieš SSL/TLS (angl. BEAST(Browser Exploit Against SSL/TLS)) ataka buvo atskleista 2011 metų rugsėjį. Ši ataka gali būti panaudota naršyklėse, kurios naudoja SSL 3.0, TLS 1.0 arba senesnius protokolus. Užpuolikas gali iššifruoti tarp dviejų šalių siunčiamus duomenis pasinaudodamas kriptografijos bloko šifro algoritmo (angl. CBC(Cipher Block Chaining)) pažeidžiamumą.

Ši ataka vyksta iš vartotojo pusės, kuomet piktavalis naudoja MITM su tikslu įterpti paketą į TLS srautą. Tai suteikia galimybę atspėti inicializacijos vektorių (angl. IV(Initialization Vector)), kuris yra atsitiktinai sugeneruotas šifruotų duomenų pradžioje. Užpuolikas atsitiktinai parenka inicializacijos vektorių, kuris yra įskiepytas į pranešimą, ir lygina gautą rezultatą su blokų, kurį nori iššifruoti.

Tam, kad sėkmingai atlikti BEAST ataką, piktavalis privalo turėti prieigą prie aukos naršyklės, kadangi matydamas naršyklės HTML kodą gali atrasti sau reikalingą informaciją atakai atlikti.

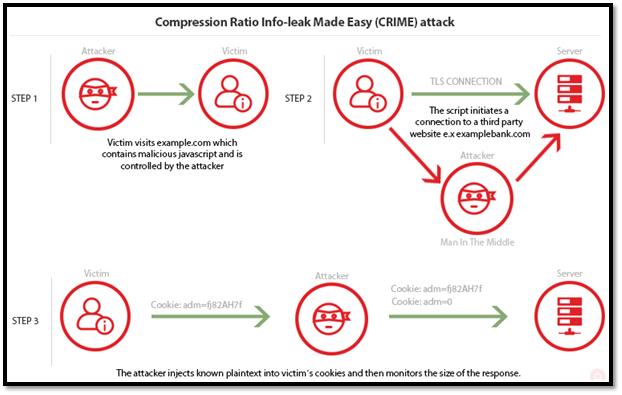

CRIME

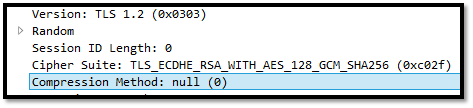

Glaudinimo santykio informacijos nutekėjimo ataka (angl. CRIME(Compression Ratio Info-leak Made Easy)) yra atliekama pasinaudojant vartotojo siunčiamo pasisveikinimo pranešimą serveriui. Glaudinimas naudojamas SSL/TLS protokole tam, kad apriboti siunčiamų duomenų kiekį per tam tikrą laiką. Užmegzti ryšį galima ir nenaudojant glaudinimo. Sumažinimas (angl. DEFLATE) yra dažnai naudojamas duomenų suspaudimo algoritmas šioje srityje.

Serveris atsakydamas į vartotojo atsiųstą pasisveikinimo pranešimą išsiunčia savo sugeneruotą pasisveikinimo pranešimą, kuriame yra nurodomas glaudinimo metodas.

- 3 pav. Serverio pasisveikinimo pranešime siunčiama informacija gauta „Wireshark“ įrankio dėka

Nagrinėjant 3 pav. esančią informaciją galima pastebėti, kad glaudinimo metodo reikšmė yra nulis. Tai reiškia, kad glaudinimo metodas nebus naudojamas.

Pagrindinis glaudinimo algoritmų veikimo principas yra tai, kad pasikartojančių baitų seka yra pakeičiama rodykle (angl. pointer) į pirmąjį objektą toje sekoje.

- 4 pav. Rodyklės priskyrimas naudojant glaudinimo algoritmą

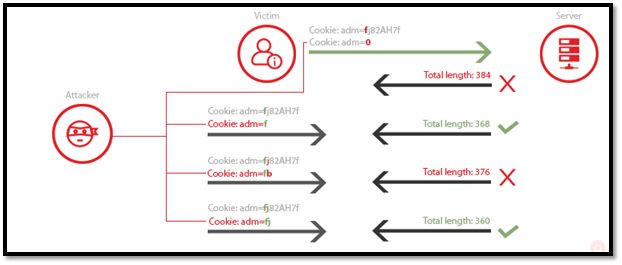

Pavyzdžiui, užpuolikas nori gauti savo aukos slapuką (angl. cookie). Piktavalis žino, kad svetainė, kurią bando pasiekti vartotojas, sukuria seanso slapuką pavadinimu „x“. Užpuolikas žinodamas, kad „DEFLATE“ glaudinimo algoritmas pakeičia pasikartojančius baitus tuo pasinaudoja. Jis įskiepija į vartotojo slapuką tokius duomenis „Cookie:x=0“. Serveris savo ruožtu pridės tik „0“ reikšmę, kadangi „Cookie:x=“ jau buvo siunčiamas vartotojo slapuke ir yra pasikartojantis.

- 5 pav. CRIME ataka

Tokiu būdu užpuolikas po vieną prideda atsitiktines reikšmes stebėdamas atsako ilgį. Jeigu pridėjus reikšmę atsako ilgis sumažėjo, pridėta reikšmė buvo panaudota vartotojo slapuke. Kuomet pridėjus reikšmę atsako ilgis padidėja, ji nebuvo panaudota vartotojo slapuke.

- 6 pav. Slapuko reikšmių parinkimas ir atsako stebėjimas

BREACH

„BREACH“ (Browser Reconnaissance and Exfiltration via Adaptive Compression of Hypertext) atakos veikimo principas yra panašus į CRIME, tačiau ši ataka taikosi į hipertekstų persiuntimo protokolo (angl. HTTP(Hypertext Transfer Protocol)) glaudinimo algoritmus. Užpuolikas priverstinai užmezgą ryšį tarp vartotojo naršyklės ir svetainės, kurioje yra naudojamas TLS protokolas. Po to, kai ryšys buvo sėkmingai užmegztas, piktavalis stebi duomenų srautą tarp vartotojo ir serverio naudodamas MITM (man-in-the-middle) ataką.

Pažeidžiama internetinė programa turi atitikti šiuos reikalavimus:

- Aptarnaujama serverio, kuris naudoja HTTP glaudinimą;

- Atspindi vartotojo įvestį HTTP pranešimų dėka;

- Atspindi prieigos raktą HTTP pranešime.

Heartbleed

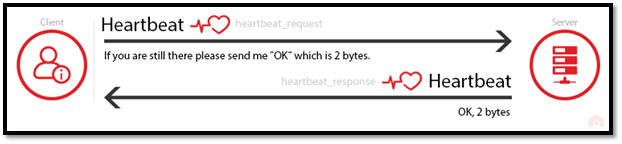

„Heartbleed“ yra „OpenSSL“ kriptografijos bibliotekos saugos klaida, kuri yra plačiai naudojama TLS protokole. Šis plėtinys yra naudojamas tam, kad išlaikyti užmegztą ryšį tarp dviejų funkcionuojančių šalių.

Vartotojas siunčia serveriui „Heartbeat“ signalą su duomenimis ir duomenų ilgių. Serveris savo ruožtu atsako į „Heartbeat“ signalą siųsdamas duomenis ir duomenų ilgį, kurį gavo iš vartotojo.

- 7 pav. „Heartbeat“ signalas

„Heartbleed“ veikimo principas buvo pagrįstas tuo, kad vartotojas išsiunčia klaidingą nurodytų duomenų ilgį, o serveris atsako su nurodytu duomenų ilgių ir jį atitinkančią atsitiktine informaciją iš savo duomenų bazės.

- 8 pav. „Heartbleed“ ataka

Atliekant tokius veiksmus, iš serverio galima gauti neskelbtinus duomenis su kurių pagalba užpuolikas gali stebėti visą duomenų srautą keliaujantį į serverį.

Išvados

SSL/TLS protokolai yra naudojami siunčiamiems duomenims apsaugoti. Duomenų apsauga priklauso ne tik nuo protokolo bei naudojamo serverio ar kitos įrangos konfigūravimo, bet ir nuo vartotojo atidumo ir kompetencijos.Efektyviausias būdas apsisaugoti nuo SSL/TLS atakų – atnaujinti naudojamo protokolo versiją. Egzistuoja numatyti saugumo standartai, kurie tiksliai apibrėžia kokius protokolus reikia naudoti, o kuriuos vengti.

Literatūra

1. „What is TLS (Transport Layer Security)?“ https://www.cloudflare.com/learning/ssl/transport-layer-security-tls/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.]

2. „What Happens in a TLS Handshake? | SSL Handshake“ https://www.cloudflare.com/learning/ssl/what-happens-in-a-tls-handshake/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.]

3. „TLS 1.0 and TLS 1.1 Are No Longer Secure“ https://www.packetlabs.net/tls-1-1-no-longer-secure/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.]

4. „Deprecation of TLS 1.0“ https://www.comodo.com/e-commerce/ssl-certificates/tls-1-deprecation.php [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.]

5. „TLS Security 6: Examples of TLS Vulnerabilities and Attacks“ https://www.acunetix.com/blog/articles/tls-vulnerabilities-attacks-final-part/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 5 d.]

6. „What Is the POODLE Attack?“ https://www.acunetix.com/blog/web-security-zone/what-is-poodle-attack/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.]

7. „Man in the middle (MITM) attack“ https://www.imperva.com/learn/application-security/man-in-the-middle-attack-mitm/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.]

8. „What Is the BEAST Attack“ https://www.acunetix.com/blog/web-security-zone/what-is-beast-attack/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.]

9. „CRIME SSL/TLS attack“ https://www.acunetix.com/vulnerabilities/web/crime-ssl-tls-attack/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.]

10. „SSL, GONE IN 30 SECONDS“ http://breachattack.com/#howitworks [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6 d.]

11. „The Heartbleed Bug“ https://heartbleed.com/ [Interaktyvus] [žiūrėta 2020 m. Gruodžio 6.]