THC HYDRA

Kaip rodo saugumo tyrimai, viena iš didžiausių saugumo skylių yra slaptažodžiai. Yra sukurta daug įrankių slaptažodžių parinkimui, nustatymui, ar pasisavinimui, pavyzdžiui, „Brutus“, „RockXP“, „Cain and Abel“, „Authforce“, „RAR“, „WebCracker“, „Munga Bunga“, „PassList“, „SniffPass“, „Messenger Key“, tačiau daugelis jų palaiko vieną kokį nors protokolą. Vienas iš įrankių palaikančių daug protokolų yra THC (The Hacker Choice) Hydra. Tai yra prisijungimo vardų parinkimo sistema, kuri palaiko keletą atakos protokolų. Taip pat ji pasižymi lankstumu, t. y. pridėti naujus modulius joje yra parasta, kas yra patogu ir greita. Šiuo metu palaikomi šie protokolai: TELNET, FTP, HTTP-GET, HTTP-HEAD, HTTPS-GET, HTTP-PROXY, SMB, SMBNT, MS-SQL, MYSQL, REXEC, RSH, RLOGIN, CVS, SNMP, SMTP-AUTH, SOCKS5, VNC, POP3, IMAP, NNTP, PCNFS, ICQ, SAP/R3, LDAP2, LDAP3,SMTP-AUTH, SSH2, CVS, POSTGRES Teamspeak, Cisco auth, Cisco enable, LDAP2, Cisco AAA (integruotas į telnet modulį) [1]. Šis įrankis yra pastoviai tobulinamas ir vis plečiamas įrankio palaikomų protokolų rinkinys. Kitas šio įrankio pliusas yra tas, kad palaikoma daug sistemų: visos UNIX sistemos (linux, *bsd, solaris ir t.t.), Mac OS/X, Windows, mobilios sistemos su ARM procesoriais ir Linux (t. y. Zaurus, iPaq), PalmOs [1].

Autentifikacija

Slaptažodžiai su prisijungimo vardu dažniausiai yra naudojami autentifikacijai. Autentifikcija yra procesų visuma vartotojo tapatybei nustatyti. Kompiuterių tinkluose autentifikacijai yra naudojama slaptažodis ir prisijungimo vardas. Bet tai yra pakankamai nesaugu, nes slaptažodį galima prarasti arba jis gali būti pavogtas. Toliau panagrinėsime HTTP autentifikacijos mechanizmą. HTTP autentifikaciją galima suskirstyti į dvi dalis [2]:

- Bazinė autentifikaciją.

- Sisteminga (digest) autentifikaciją.

Bazinė autentifikacija yra dažniausiai naudojama autentifikacijos forma internete. Jungiantis prie daugelio interneto resursų yra prašoma įvesti savo prisijungimo duomenis. Bet toks būdas nėra apsaugotas nuo slapto klausimosi atakų. Nuo to apsisaugojimui galima naudoti SSL šifravimą. Sisteminga autentifikacija buvo sukurta tam, kad padidinti saugumo lygį po bazinės autentifikacijos. Ji yra pagrysta iššūkių-atsakymų autentifikavimo modeliu. Šios sistemos privalumas prieš bazinę yra tas, kad tinklu atviru tekstu nėra siunčiami slaptažodžiai. Kiti autentifikacijos būdai: integruoti į operacinę sistema autentifikacijos mechanizmai (NTLM), derybinė (negotiate) autentifikacija, autentifikacija sertifikatų pagrindu, autentifikacija formų pagrinfu, RSA saugumo žymė, biometrinė irk t. NTLAN (NT LAN Manager) yra autentifikacijos per HTTP programa naudojama Microsoft. Ji veikia tik su MS Internet explorer naršykle ir IIS interneto serveriu. Ši autentifikacija yra tinkamesnė intranetui. Derybinė autentifikacija yra skirta papildyti NTLM. Tai yra Kerberos autentifikacijos mechanizmu grįsta sistema. Šiame mechanizme yra naudojamas derybų procesas saugumo lygiui nustatyti. Ši sistema yra pakankamai suvaržyta ir retai naudojama korporacijų intranetuose. Sertifikatais grįsta autentifikacija naudoja viešo rakto kodavimą ir skaitmeninį sertifikatą vartotojo autentifikacijai. Jame įgyvendintas dviejų faktorių autentifikavimas. Šiame autentifikacijos mechanizme vartotojo žinomi duomenys (slaptažodis) dar turi būti autentifikuoti sertifikatu. Bet yra keletas įsilaužimo įrankių, kurie palaiko klientų sertifikatus. Formomis grįstą autentifikaciją palaiko tokie baziniai interneto protokolai, kaip HTTP ir SSL. Tai yra pakeistas autentifikacijos mechanizmas, naudojantis formas, kurios yra paprastai naudojamos HTML. Tai yra pas populiariausias autentifikavimo mechanizmas internete. RSA SecurID žymės autentifikacijos mechanizmas susideda iš “žymės”, gabalėlio techninės įrangos susietos su vartotoju, kuri generuoja autentifikacijos kodą kas 60 sekundžių. Tam naudodamas įdiegtą laikrodį ir korteles gamykliškai užkoduotas atsitiktiniu raktu. Vartotojas autentifikuodamasis tinklo resurse, pavyzdžiui, serveryje, turi įvesti PIN kodą ir skaičių kuris tuo metu yra pavaizduotas SecureID žymeklyje. Biometrinės sistemos yra sukurtos taip, kad asmens identifikavimui naudotų individualias vartotojo fiziologines savybes. Šis metodas turi pliusų atžvilgiu tradicinių metodų (Pin ir slaptažodis) [2]:

- Asmens indentifikacijai yra reikalinga tik tuometinės fizines savybes;

- Biometriniai identifikacijai nieko nereikia prisiminti.

Biometriniai autentifikacijos tipai:

- Veido atpažinimas. Šis autentifikavimo tipas naudoja veidą. Sunkumų kyla įgyvendinant veido atpažinimą;

- Rainelės nuskaitymas;

- Tinklaines nuskaitymas- tinklainė atpažįstama nuskaitant tinklainės kraujagyslių struktūrą ir tinklainės dėmės struktūrą. Tinklainės klaidingą skenavimą yra atlikti sunku, nes nėra technologijos, kuri leistų suklastoti žmogaus tinklainę ir mirusio žmogaus tinklainę yra taip greitai, kad ją panaudoti apgavikiškam skenavimui sudėtinga. V

- Piršto anspaudai- piršto atspaudai yra unikalūs ir nekintami. Piršo atspaudas sudaromas pgal eilę kalnelių ir įdubų pirto paviršiuje.

- Rankos geometrija;

- Balso atpažinimas.

Slaptažodžių parinkimas

Pasirenkant slaptažodį reikia:

- Naudoti mažiausiai 8 simbolių, bet geriau 15;

- Naudoti įvairias kombinacijas didžiųjų, mažųjų raidžių, skaičių, taškus, tarpus, simbolius;

- Nenaudoti žodžių randamų žodynuose;

- Nenaudoti to paties slaptažodžio du kartus;

- Pasirinkti slaptažodį tokį, kurį gali greit surinkti- apsaugos nuo “gudrių” akių.

Nenaudokite tokių slaptažodžių, kuriuose [2]:

- Prie/po vien skaičių ar vien raidžių slaptažoddžio nepridekite pavienių simbolių, pavyzdžiui, jonas1;

- Nedvigubinti žodžių, pavyzdžiui, msoftmsoft;

- Nenaudoti žodžių iš kito galo (alus-sula);

- Nenaudoti raktų, kurie gali būti lengvai pakartoti, pavyzdžiui, qwert, asdf, asdfghg ir kt.

- Neišiminėti iš žodžių balsių;

- Nesukeisti raidžių, pavyzdžiui, e į 3, L ar i į 1, o į 0, kaip „z3r0-10v3“.

Vienas iš slaptažodžio saugumo išlaikymo būdų yra jo keitimas. Slaptažodį reiktų pastoviai keisti, tarkim kartą per mėnesį. Slaptažodį reiktų pasikeisti po kelionės. Slaptažodį keisti reiktų tada, kai esate visiškai tikras, kad niekas jo nepastebės. Slaptažodžių apsauga [2]:

- Nelaikyti slaptažodžių kompiuteryje, išskyrus šifruota forma;

- Nesaugoti slaptažodžių naršyklėje;

- Niekam nesakyti slaptažodžių;

- Niekada nesiųsti slaptažodžių elektroniniu paštu ar kitu nesaugiu kanalu;

- Užsirašykite slaptažodį ant popieriaus gabaliuko, bet jo nepalikti gulėti bet kur;

- Būkite atsargūs, kai įvedinėjate slaptažodį ir šalia yra kitų asmenų.

Blogų slaptažodžių pavyzdžiai [2]:

- James8- per trumpas ir gr5stas vartotojo vardu;

- Samanta- sutampa su vartotojo vardu, artimojo vardu;

- Harpo- vartotojo vardas iš kito galo Oparh;

- Obiwan- žodis randamas žodyne;

- sUperSTiTIous- didžiųjų- mažųjų raidžių naudojimas nepadaro slaptažodžio saugiu.

Piratų naudojami slaptažodžių gavimo būdai:

- Pavagiami;

- Mato kaip surenkate; Gauna popieriaus lapą kuriame jūs jį užsirašę.

- Atspėja;

- Spėja paprastus slaptažodžius; Psichologai sako, kad vyrai dažniausiai naudoja keturių simbolių nešvankius žodžius, keiksmažodžius, moterys- vaikinų, vyrų, vaikų vardus.

- Brute force ataka;

- Brute force ataka reiškia, kad yra bandoma visi galimi raidžių, skaičių, simbolių variantai, kurie gali būti panaudoti slaptažodyje. Šios atakos neįvertinti negalima, nes naudojant modernius procesorius, programinius įrankius ši ataka vyksta pakankamai greitai.

- Žodyno ataka.

- Šiose atakose naudojami žodynai su šimtais tūkstančių žodžių, panaudojant specifinius terminus iš įvairių sričių bei dažniausiai pasitaikančias kombinacijas (asdf ar abcdf).

Slaptažodžių nulaužimo įrankiai yra programos, kurios gali dešifruoti slaptažodžius arba kitu būdu pašalinti jo apsaugą. Šie įrankiai dažniausia naudoja du būdus nustatyti tinkamam slaptažodžiui: brute force ataka ir žodyno ataka. Šios programos taip pat gali dešifruoti slaptažodžius po to kai juos gauna iš kompiuterio atminties. Pagrindinis slaptažodžių laužėjų tikslas gauti sistemos root/admin slaptažodį. Administratoriaus teisės leidžia atakuotojui prieiti prie failų, programų bei įdiegti „galines duris“ vėlesnei prieigai prie sistemos. Atakuotojas gali įdiegti tinklo šnipus, kad jie šnipinėtų vidinį tinklo srautą ir taip gautų daugiau reikalingos informacijos apie tinklą. Atakuotojai norėdami efektyviau parinkti slaptažodžius naudoja sistemas, kurios turi pakankamai skaičiuojamosios galiosю

Kaip turėtų veikti slaptažodžių parinkėjai (cracker)

Paskirstytas parinkimas yra tada, kai parinkėjai paleidžia programas lygiagrečiai atskiruose procesoriuose. Paplitusi eilės tvarka tokia:

- Slaptažodžių failas suskirstomas į mažesnius failus ir tikrinami atskiruose failuose esantys slaptažodžiai;

- Žodžių sąrašas yra užkoduojamas šifravimo proceso, dažniausiai vienas žodis vienu metu;

- Šifruojant žodį yra taikomos atitinkamos taisyklės ir po šifravimo yra lyginamas sukurtas slaptažodis su taikinio slaptažodžiu (kuris taip pat šifruotas);

- Jei nesutampa, šifruojamas kitas žodis ir vėl lyginama;

- Galų gale, atspėjus slaptažodį jis yra išsaugomas faile atviro teksto pavidalu.

Atakų klasifikacija

Įvairasu tipo atakos, naudojamos įsilaužėlių slaptažodžių gavimui yra tokios [2]:

- Žodyno ataka;

- Mišri ataka;

- Brute force ataka.

Slaptažodžių šnipinėjimas

Slaptažodžių spėjimo ataka gali būti vykdoma rankiniu būtu arba automatiniais įrankiais. Slaptažodžių spėjimą galima taikyti bet kokiam interneto autentifikacijos tipui. Daugelis vartotojų naudoja slaptažodžius, kurie yra susieti su jų asmeninių gyvenimu, tokius kaip tėvo vardas. Atakuotojas gali lengvai užpildyti pamiršto slaptažodžio priminimo anketą ir gauti jį pats. Tai yra pats paprasčiausias slaptažodžio spėjimo kelias. Kitas būdas redaguoti URL užklausas. URL užklausos naudojamos duomenims siųsti tarp klieto ir serverio. Iš jų galima nustatyti slaptažodį. Trečias būdas yra sausainukų analizavimas ir redagavimas. Sausainukai (cookies) yra populiari sesijos valdymo forma. Sausainukų failai dažniausiai naudojami saugoti svarbiems laukams, tokiems kaip vartotojo vardas ir sąskaitos (account) numeris. Visi laukai gali būti lengvai keičiami pasinaudojant atitinkama programine įranga, pavyzdžiui, Cookie Spy.

THC Hydra sintaksė ir parametrai

Sintaksė hydra -L FILE] [-p PASS | [-C FILE]] [-e ns] [-o FILE] [-t TASKS] [-M FILE [-T TASKS]] [-w TIME] [-f] [-s PORT] [-S] [-vV] server service [OPT]

Parametrai

1 lentelė. Galimi parametrai [3] Parametras Pastaba -R Atkuria anksčiau buvusią, bet atšauktą/nepavykusią sesiją -S Susijungimas naudojantis SSL -s PORT Nustatomas prievadas, jei paslauga veikia ant kitokio nei įprasta (default) prievado -l LOGIN arba –L FILE Nurodomas prisijungimo vardas LOGIN arba nurodoma keletas prisijungimo vardų iš failo FILE -p PASS arba –P FILE Naudojamas slaptažodis PASS arba bandomi keli slaptažodžiai iš failo FILE -e ns Papildomas parametras, „n“ tuščias slaptažodis, „s“ prisijungimo vardas bandomas kaip slaptažodis -C FILE Skiriamojo dvitaškio „login:pass“ formatas, atitinkantis –L/-P parametrus -M FILE Serverių sąrašas lygiagrečioms atakoms, vienas serveris eilutėje -o FILE Įrašo rastas prisijungimo vardų/slaptažodžių poras į failą FILE, atitinka standartinę išvestį (stdout). -f Sustabdoma po pirmos rastos prisijungimo vardo/slaptažodžio poros (jei naudojamas –M parametras, tada per mazgą) -t TASK Paleidžiama TASK skaičius lygiagrečių susijungimų (pagal nutylėjimą 16) -w TIME Apibrėžia maksimalų atsako laukimo laiką sekundėmis ( pagal nutylėjimą 30) -v/-V Žodinis režimas, rodo kiekvieno bandymo prisijungimo vardą+slaptažodį server Taikinys, naudojamas šis parametras arba –M service Laužiama paslauga. Palaikomi protokolai: : telnet ftp pop3[-ntlm], imap[-ntlm] smb smbnt http[s]-{head|get} http-{get|post}-form http-proxy cisco, cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5, rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh2 smtp-auth[-ntlm] pcAnywhere, teamspeak sip vmauthd OPT Kai kurių paslaugų moduliam reikiamas specialus įėjimo parametras.

Parametrai

1 lentelė. Galimi parametrai

Parametras |

Pastaba |

-R |

Atkuria anksčiau buvusią, bet atšauktą/nepavykusią sesiją |

-S |

Susijungimas naudojantis SSL |

-s PORT |

Nustatomas prievadas, jei paslauga veikia ant kitokio nei įprasta (default) prievado |

-l LOGIN arba –L FILE |

Nurodomas prisijungimo vardas LOGIN arba nurodoma keletas prisijungimo vardų iš failo FILE |

-p PASS arba –P FILE |

Naudojamas slaptažodis PASS arba bandomi keli slaptažodžiai iš failo FILE |

-e ns |

Papildomas parametras, „n“ tuščias slaptažodis, „s“ prisijungimo vardas bandomas kaip slaptažodis |

-C FILE |

Skiriamojo dvitaškio „login:pass“ formatas, atitinkantis –L/-P parametrus |

-M FILE |

Serverių sąrašas lygiagrečioms atakoms, vienas serveris eilutėje |

-o FILE |

Įrašo rastas prisijungimo vardų/slaptažodžių poras į failą FILE, atitinka standartinę išvestį (stdout). |

-f |

Sustabdoma po pirmos rastos prisijungimo vardo/slaptažodžio poros (jei naudojamas –M parametras, tada per mazgą) |

-t TASK |

Paleidžiama TASK skaičius lygiagrečių susijungimų (pagal nutylėjimą 16) |

-w TIME |

Apibrėžia maksimalų atsako laukimo laiką sekundėmis ( pagal nutylėjimą 30) |

-v/-V |

Žodinis režimas, rodo kiekvieno bandymo prisijungimo vardą+slaptažodį |

server |

Taikinys, naudojamas šis parametras arba –M |

service |

Laužiama paslauga. Palaikomi protokolai: : telnet ftp pop3[-ntlm], imap[-ntlm] smb smbnt http[s]-{head|get} http-{get|post}-form http-proxy cisco, cisco-enable vnc ldap2 ldap3 mssql mysql oracle-listener postgres nntp socks5, rexec rlogin pcnfs snmp rsh cvs svn icq sapr3 ssh2 smtp-auth[-ntlm] pcAnywhere, teamspeak sip vmauthd |

OPT |

Kai kurių paslaugų moduliam reikiamas specialus įėjimo parametras. |

2 lentelė. Papildomi modulių parametrai

Paslaugos modulis |

Laisvai pasirenkamas parametras |

http-get/http-head/https-get/http-head |

Nustato puslapio autentifikaciją (Būtinas). Galimos reikšmės gali būti: "/secret" ar "http://bla.com/foo/bar" ar "https://test.com:8080/members" |

http-proxy |

Nustato puslapį autentifikacijai. (Nebūtina. Pagal nutylėjimą yra http://www.suse.com/) |

Smbn |

Reikšmės [L,LH,D,DH,B,BH] (būtinas). (L) patikrina vietines paskyras (accounts), (D) domeno paskyras; (B) abu; (H) interpretuoja slaptažodžius kaip NTLM sklaidą (hashes). |

ldap2, ldap3 |

Nustato DN (nebūtina, DN galima nustatyti kaip slaptažodį su -l) |

cisco-enable |

Nustato prisijungimo slaptažodį cisco įrenginiams (nebūtina). Pastaba: jei turite AAA, naudokite -l parametrą vartotojo vardui ir nebūtinam parametrui vartotojo slaptažodžiui. |

sapr3 |

nustato kliento id, skaičius tarp 0 ir 99 (būtinas) |

telnet |

nustato eilutę, kuri atvaizduojama po sėkmingo prisijungimo. Naudotina, jei telent modulje esanti eilutė pagal nutylėjimą praneša per daug klaidingai teigiamų prisijungimų (nebūtina). |

Postgres |

atakuojamų vardų duomenų bazė (nebūtina, pagal nutylėjimą yra template1) |

Pavyzdžiai, kaip naudotis šio įrankio www moduliu autentifikacijai per internetą (web):

- hydra -l jdoe -P /tmp/passlist www.attack.com http /members/ Tas pats kaip: hydra -m /members/ -l jdoe -P /tmp/passlist www.attack.com http Kitas pavyzdys: hydra -m LH -l administrator -P sam.dump nt.microsoft.com smbnt

Dar vienas pavyzdys:

- hydra -l gast -p gast -m 6 -s 3200 sapr3.sap.com sapr3

ar

- hydra -l bla -p blubb ms.com telnet "welcome hacker"

Taip pat Hydra turi galimybę atkurti sesiją po atšaukimo (nutraukimo)/nepavykus. Kai Hydra yra atšaukiama su Ctrl-C, staiga nutraukiama (killed) ar nepavyksta sesija, ji palieka "hydra.restore" failą, kuriame yra visa reikalinga informacija sesijos atkūrimui. Šis sesijos failas yra įrašomas kas 5 minutes. Bet ši savybė neveikia, jei yra atakuojama lygiagrečiai keletas mazgų (-M parametras). Taip pat atkūrimo failo negalima naudoti kitoje sistemoje (solaris- Windows).

Naudojantis Hydra galima skenuoti/laužti slaptažodžius pasinaudojantis proxy (dedikuotu serveriu). Tam naudojami atitinkami aplinkos kintamieji. Aplinkos kintamasis HYDRA_PROXY_HTTP nustato tinklo proxy (dedikuotas serveris). Tai veikia tik su http/www paslaugomis. Galima sintaksė:

HYDRA_PROXY_HTTP="http://123.45.67.89:8080/"

Vykdant skenavimą/laužimą per web proxy naudojantis visoms kitoms paslaugomis, reikia naudoti HYDRA_PROXY_CONNECT kintamąjį. Naudojama ta pati sintaksė: HYDRA_PROXY_CONNECT=proxy.anonymizer.com:8000 Jei proxy (dedikuotame serveryje) reikalinga autentifikacija, reikia naudoti HYDRA_PROXY_AUTH kintamąjį: HYDRA_PROXY_AUTH="the_login:the_password"

Kitos THC Hydra savybės

Kita Hydra savybe yra slaptažodžių ar vardų žodyno naudojimas, t. y. galima naudoti iš anksto parengtus prisijungimo vardų ir slaptažodžių failus, kuriuose gali būti įprasti slaptažodžiai, dažniausiai pasitaikantys, turintys prasmę, arba sugeneruoti bet kaip. Žodyną galite sudaryti pats ar atsisiųsti iš jums prieinamo šaltinio. Taip pat kelis mažus žodynus galima apjungti į vieną. Tai galima padaryti pasinaudojant komanda: cat words.txt | sort | uniq > dictionary.txt. Tai jums gali sutaupyti ir laiko ir padėti tiksliau įvertinti sistemos saugumą. Sudarant žodyną yra naudinga išsiaiškinti, kokia slaptažodžių politika yra naudojama. Pavyzdžiui jei žinoma, kad taikinys naudoja slaptažodžių politiką, kuri leidžia vartotojams pasirinkti slaptažodį su mažiausiai iš 6 simbolių, susidedančių iš mažiausiai iš vieno skaičiaus ir vienos raidės ir t. t. Tokiu atveju reik naudoti tik šiuos reikalavimus tenkinančius slaptažodžius, o netinkamus iškart atmesti. Slaptažodžių filtravimui bei generavimui galima naudoti pw-inspector įrankį, kuris platinamas su Hydra paketu, slaptažodžių sąrašo sumažinimui. Tai būtų galima atlikti taip:

cat dictionary.txt | pw-inspector -m 6 -c 2 -n > passlist.txt [1]

THC Hydra sparta priklauso nuo protokolo spartos. Apskritai greičiausias yra POP3, tada FTP, tada telnet ir lėčiausiai IMAP. Vienas iš būdų padidinti spartą yra teisingas parinkimas –t parametro. Didesnis- greičiau, bet per didelis ir paslauga bus išjungta (uždrausta) [1]. THC Hydra vartotojo sąsaja

THC Hydra vartotojo sąsaja

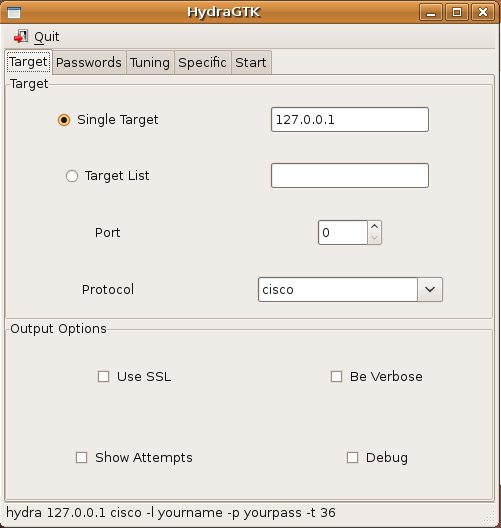

Taip pat dar viena THC Hydra savybė yra ta, kad ji turi ir grafinę vartotojo aplinką. Kurioje yra įgyvendintos visos savybės, kurios yra prieinamos. Grafinę sąsają sudaro 5 kortelės: target, passwords, tunning, specific, start. Piramame paveiksle pateikta target kortelė. Šioje kortelėje nustatomas taikinio (-ių) IP adresas arba nurodomas adresas, nustatoma atakuojama paslauga, prievadas bei kiti parametrai (SSL naudojimas, kiekvieno bandymo ir rezultatų atvaizdavimas ekrane).

1 pav. Tikslo nustatymo kortelė.

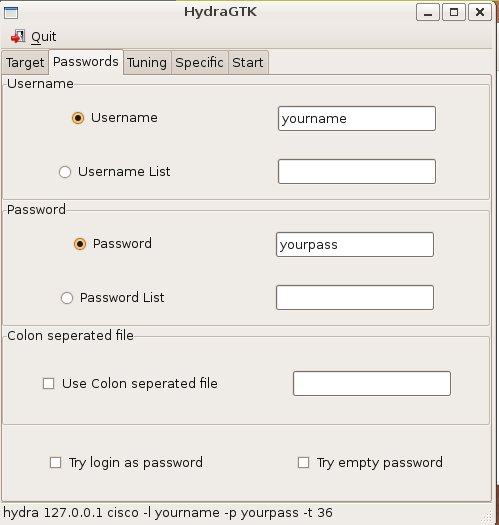

Antrame paveiksle pavaizduota passwords kortelė. Šioje kortelėje yra nurodomi vartotojo vardas/vardai slaptažodis/slaptažodžiai, bei kiti slaptažodžių parinkimo parametrai (bandyti be slaptažodžio ar slaptažodis toks pat kaip prisijungimo vardas).

2 pav. Slaptažodžio nustatymo kortelė.

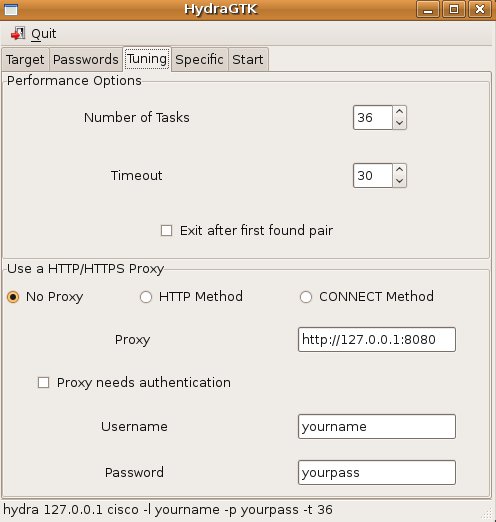

3 pav. Tuning nustatymų kortelė.

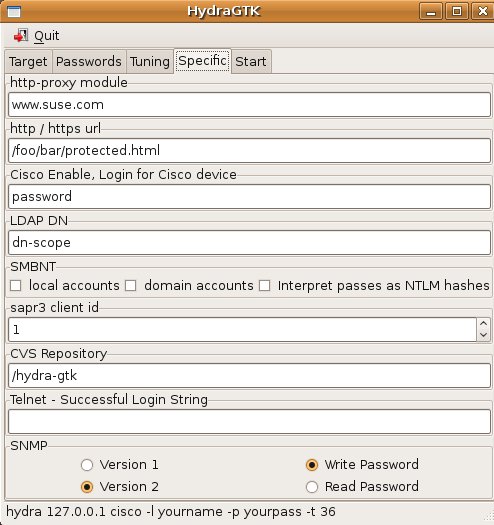

3 paveiksle pavaizduotoje kortelėje galima nustatyti užduočių skaičių, atsako laukimo laiką, bei proxy nustatymus. 4 pav. Pavaizduotoje kortelėje yra pateikiami kiti parametrai, naudojami tik kai kuriems protokolams

4 pav. Specialių nustatymų kortelė.

Literatūra

1. Prieiga per internetą: http://freeworld.thc.org/thc-hydra/README [žiūrėta: 2010 04 10];

2. Ethical Hacking and Countermeasures Web-based Cracking Techniques 2007;

3. THC Hydra naudojimo instrukcija.