Žodis angliškai:

DDoS atakų anatomija

DDoS-ataka – viena pigiausių ir patikimiausių kenkimo konkurentams priemonių. Šio nusikalstamo verslo pelnas gana didelis, o bandymai priešintis kibernusikaltėliams tradicinėmis priemonėmis retai būna sėkmingi. Ar verta susitaikyti su srauto lavina ir laukti atakos pabaigos, stebint augančius nuostolius? Ar egzistuoja efektyvios apsaugos sistemos? DDoS-ataka – viena pigiausių ir patikimiausių kenkimo konkurentams priemonių. Šio nusikalstamo verslo pelnas gana didelis, o bandymai priešintis kibernusikaltėliams tradicinėmis priemonėmis retai būna sėkmingi. Ar verta susitaikyti su srauto lavina ir laukti atakos pabaigos, stebint augančius nuostolius? Ar egzistuoja efektyvios apsaugos sistemos? Iš pradžių tai, kas dabar vadinama paskirstytomis DoS-atakomis, buvo naudojama tinklo pralaidumo tyrimui. Tačiau piktavaliai gana greitai suvokė kenksmingą šios technologijos potencialą. 1997-aisiais DDoS ataka beveik parai iš rikiuotės išvedė „Microsoft“ tinklalapį. 1999-aisiais interneto kenkėjai išvedė iš rikiuotės tokių stambių kompanijų, kaip „Yahoo“, CNN, „eBay“ serverius. 2002-ųjų spalis pažymėtas stambia ataka prieš pagrindinius interneto serverius. Atakos aukomis tapo septyni iš trylikos serverių. DDoS ataka nepraeina be pasekmių nė vienai kompanijai: kai kam tai gresia nuostoliais, o kai kam ir reputacijos praradimu. DoS ataka (angl. Denial of Service — „atsisakymas aptarnauti“) ir DDoS-ataka (Distributed Denial of Service — „paskirstytas atsisakymas aptarnauti“) — tai atakų prieš kompiuterines sistemas rūšys. Jų tikslas yra sukurti tokias sąlygas, kad teisėtiems sistemos naudotojams jos ištekliai taptų neprieinami ar apsunkinamas jų gavimas. Jos ypač skaudžiai atsiliepia, pavyzdžiui, kompanijoms, užsiimančioms telekomunikacijomis ir jos sau tiesiog negali leisti tapti piktavalių aukomis. Be žlugusios reputacijos, kompanijos patiria visiškai apčiuopiamus tiesioginius ir netiesioginius finansinius nuostolius. Užblokuotas tinklalapis daugeliui organizacijų reiškia negautas pajamas, o atakos atrėmimo išlaidos ar kreipimasis į kitus interneto tiekėjus skaudžiai atsiliepia biudžetui. Apsauga nuo DDoS atakų ypač svarbi internetinėms parduotuvėms, tinklaraščių tarnyboms, naujienų tarnyboms ir kitoms kompanijoms, kurių veiklai būtina, kad jų tinklalapiu nuolat galėtų naudotis klientai. Nuo ko saugotis? DDoS atakos gali būti naudojamos ir kaip priedanga kenksmingų šnipinėjančių programų įdiegimui, kuriomis gauta informacija parduodama konkurentams. Nepaisant to, kad ES valstybės nuolat griežtina internetiniams nusikaltėliams skiriamas bausmes (pavyzdžiui, Vokietijoje programišius gali netekti laisvės 10-čiai metų), tokio tipo nusikaltimų nemąžta. „Symantec“ kompanija kompiuterių-zombių tinklų naudojimą DDoS atakoms, vadina viena didžiausių grėsmių internetiniam verslui praėjusiais metais. Kompiuterių-zombių tinklas (angl. botnet) – grupė tinkle esančių kompiuterių, užkrėstų specialiu kodu (botu), suteikiančiu galimybę vienam žmogui nuotoliniu būdu per internetą juos visus valdyti. Paprastai naudojami DDoS atakų rengimui arba brukalų siuntinėjimui, nes tokiu būdu lengvai prasprūsta pro apsaugines programas. Visų pirma taip yra todėl, kad nusikaltėlį ne taip paprasta aptikti. Dabar DDoS atakų rengimu užsiima ne entuziastai-vienišiai, o nusikalstamos grupuotės. Atakos organizavimui būtinas kruopštus pasirengimas: reikia parašyti ir paleisti programas, kurios perims tūkstančių naudotojų kompiuterių kontrolę. Iš šių kompiuterių ir bus sudarytas zombių tinklas, kuris vykdys pačią ataką, generuodamas kenksmingą srautą. Visgi didelių finansinių investicijų DDoS atakų suruošimas nereikalauja, kas daro šias atakas nusikaltėliams ypač patraukliomis. Atakų tipai DDoS atakos neturi visuotinai pripažįstamos klasifikacijos. Šiuo metu informacinio saugumo specialistai išskiria keletą DDoS atakų vykdymo metodų. Pirmasis, HTTP POST - puolėjas sukuria n užklausų prie web serverio. Kiekviena užklausa antraštėje nurodo turinio dydį, kuris gali būti labai didelis (pvz. Turinio dydis: 10000000). Dėl to web serveris tikėsis tokio dydžio duomenų iš to susijungimo. Triukas yra tame, kad duomenis reikia išsiųsti ne iškart, o iš po lėto per ilgą laiko tarpą (pvz: 1 simbolį per 10-100secs). Web serveris laikys sujungima atvirą tol kol gaus visą informaciją. Tuo laikotarpiu kiti klientai susidurs su problema prisijugnti prie serverio. Tokiu būdu serverį galima nulaužti per kelias minutes. Kitas būdas, DNS flood, – tai didelio skaičiaus DNS užklausų perdavimas, dėl ko domenų vardų serveris tampa nebeprieinamu kitiems naudotojams, nes resursai užimti užklausų apdorojimu. Dar vienas metodas, UDP flood, – tai daugybės didžiulių UDP (User Datagram Protocol) paketų siuntimas aukai. Taip išnaudojama atakuojamos sistemos perdavimo kanalų talpa. Ir paskutinis DDos atakos tipas, TCP SYN flood, – tai daugybės užklausų TCP susijungimui su „taikiniu“ pradėti siuntimas. Taip galų gale sistemai tenka naudoti visus savo išteklius šių dalinių prisijungimų apdorojimui.

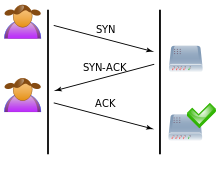

- 1 pav. Normalus prisijungimas tarp serverio ir kliento

1. Klientas prašo prisijungimo siųsdamas SYN žinutę i serveriui. 2. Serveris priima prašymą ir siunčia klientui SYN-ACK. 3. Klientas atsako su ACK ir sujungimas yra įgyvendinamas.

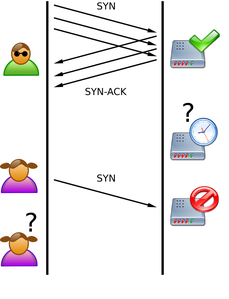

- 2 pav. SYN FLOOD

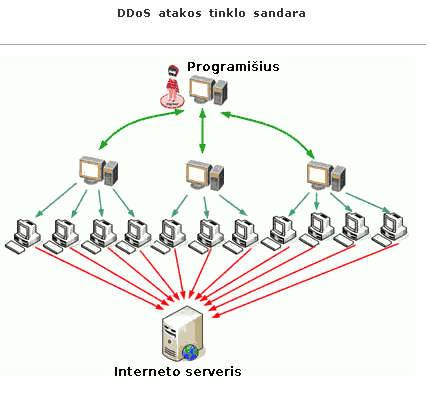

Priešiškas klientas siunčia SYN užklausas ir viskas atrodo legalu. SYN floodas veikia taip, kad nėra reaguojama į serverio prašymą siunčiant jam ACK. Serveris lauks pripažinimo tam tikrą laiką dėl to kad ACK negavimas gali būti interneto srauto grūstis, bet dėl didėjančių pusiau atidarytų sujungimų serverio ištekliai bus išnaudoti ir nauji sujungimai nebebus įmanomi. Kadangi IP adresai yra suklastoti, serveriui nėra įmanoma nutraukti sujungimų siunčiant RST paketą priešiškam klientui. Tačiau visų DDoS atakų mechanizmas yra toks pats – didelis skaičius užklausų iš daugybės kompiuterių tuo pačiu metu siunčiama į vieną ir tą patį tinklo išteklių. Tokio masto srauto išaugimas išveda iš rikiuotės serverį, į kurį nukreiptos užklausos. Visos DoS atakos skirtos sistemos resursų išsekinimui. Tipinė tinklo, iš kurio vykdoma ataka, sandara yra trijų lygių, ją dar vadina „DDoS klasteriu“. Jo struktūrą sudaro viena ar keletas vadovaujančių konsolių, iš kurių nusikaltėlis pradeda ataką. Antrame lygyje yra pagrindiniai kompiuteriai, kurie atakos pradžios signalą persiunčia į trečiąjį lygį – iš anksto organizuotą kompiuterių-zombių tinklą.

Tokio DDoS atakų valdymo pliusas yra tas, kad atsekti schemą iš kitos pusės yra gana sudėtinga. Daugiausia, ką galima nustatyti – pagrindinių kompiuterių buvimo vietą. Virusuoti kompiuteriai tinkle (Botnet) – Sujungtų į bendrą tinklą ir trečios šalies valdomų kompiuterių tinklas (angl. botnet) - turbūt yra viena didžiausių tinklų ir informacijos saugumo problemų. Botas (nuo žodžio robotas) - tai apkrėstas kenksmingu programiniu kodu kompiuteris, kuris specialiomis komandomis gali būti valdomas nuotoliniu būdu. Botnetas - virtualus kompiuterių tinklas, sudarytas iš interneto kirminais užkrėstų kompiuterių. Užkrėstame kompiuteryje veikianti programa - botas (nuo žodžio "robotas") prisijungia prie botneto kontrolerio - tam skirto serverio - gauna ir vykdo jo siunčiamas komandas, taip paversdamas užkrėstą kompiuterį nuotoliniu būdu valdomu interneto "zombiu". Toks kompiuterių ,,zombių” tinklas gali būti valdomas bendromis komandomis ir atlikinėti didelio masto atakas. Botnetas dažniausiai panaudojamas rengti DDoS atakas, SPAM platinimą, slaptos informacijos perėmimą ir kt. Paprastai botais užkrėsti kompiuteriai valdomi panaudojant IRC protokolą, tačiau yra botnetų veikiančių ir kitų protokolų pagrindu. Atakos tikslas - paveikti kompiuterinę sistemą arba tinklą taip, kad kompiuterinės paslaugos taptų neprieinamos vartotojams. DoS atakos metu gali būti perkraunami kompiuteriniai resursai (perpildomas tinklas, apkraunama atmintis, CPU ir panašiai) arba sugadinama konfigūracija (pvz. maršrutizavimo informacija). Kompiuterinė sistema, stengdamasi apdoroti nereikalingą arba neteisingą informaciją sunaudoja daug savo resursų ir nebesugeba aptarnauti savo tikrųjų vartotojų.

4 pav. Botnet tinklo veikimo principas naudojant email spam 1. botnet operatorius išsiunčia trojanus ar kirminus, kurie užkrečia paprastus kompiuterių vartotojus ir paverčia juos botais. 2. botas užkrėstame kompiutery prisijungia prie vadovavimo ir kontrolės serverio (.Paprastai botais užkrėsti kompiuteriai valdomi panaudojant IRC protokolą, tačiau yra botnetų veikiančių ir kitų protokolų pagrindu). 3. Spameris nusiperka priėjimą prie botnet iš operatoriaus. 4. Spameris siunčia instrukcijas per IRC protokolą į užkrėstus pc taip priversdamas siųsti spam žinutes į pašto protokolus.

Literatūra: http://www.elektronika.lt/straipsniai/kompiuterija/12566/ddos-ataku-anatomija/ http://www.supportsages.com/blog/2010/12/ddos-prevention-cure-part-1/ http://www.saulesbaterijos.com/index.php?option=com_content&view=article&id=115%3Abotnetas-robot-tinklas&catid=48%3Azalingos-technologijos&Itemid=116&lang http://en.wikipedia.org/w/index.php?title=File:Botnet.svg&page=1 http://www.acunetix.com/blog/web-security-zone/articles/http-post-denial-service/ http://searchsecurity.techtarget.com/definition/SYN-flooding http://en.wikipedia.org/wiki/SYN_flood