Firewall - Tarpsegmentinis ekranas

Apibrėžimas

Tarpsegmentinis ekranas (TE) – tai kompiuterinės sistemos arba tinklo dalis, skirta blokuoti neautorizuotą priėjimą prie kompiuterinės sistemos arba tinklo, tačiau leidžianti išeinančius ryšius. Taipogi tai grupė įrenginių arba programinės įrangos, kuri nustatyta leisti, drausti, šifruoti, dešifruoti ir nukreipti visus ryšius tarp skirtingų saugumo domenų pagal tam tikras taisykles.

Paaiškinimai

Kas tai yra tarpsegmentinis ekranas

Tarpsegmentinis ekranas, dar kitaip vadinama ugniasienė (pažodinis vertimas iš anglų kalbos) arba užkarda, tikriausiai viena populiariausių programos arba techninės įrangos dalių, kuri vartotojui suteikia galimybę į kompiuterį įsileisti tik tai, ko jis pats nori. Kad būtų užtikrintas didesnis saugumas lygiagrečiai tarsegmentinio ekrano yra naudojamos įvairiausios antivirusinės programos.

Galima išskirti keletą tarpsegmentinio ekrano tipų:

- Paketų filtras: apžiūrimas kiekvienas paketas, kuris nori patekti arba palikti tinklą, ir pagal aprašytas taisykles paketas yra priimamas arba atmetamas. Paketų filtravimas yra tikrai veiksmingas, tačiau gana sunkiai konfigūruojamas.

Programinis šliuzas: apsaugomos konkrečios programos, pavyzdžiui, FTP ir Telnet serveriai. Tai labai veiksmingas, tačiau gali pablogėti našumas.

- Seanso lygio šliuzas: pritaikomi saugumo mechanizmai, kai naudojamas TCP arba UDP ryšys. Kai toks šliuzas sukuriamas, paketai gali keliauti tarp mazgų be patikrinimo.

- Įgaliotasis serveris: per tokį serverį gali eiti visi kliento (vietinio tinklo) ryšiai su išoriniu pasauliu. Kai klientas nori užmegzti ryšį su kuria nors svetaine, jis kreipiasi į įgaliotąjį serverį ir pateikia jam tos svetainės adresą ir užklausą jai. Serveris visa tai priima ir užklausą persiunčia savo (t. y. įgaliotojo serverio) vardu, o gavęs atsakymą persiunčia jį klientui. Kliento vardas ir kita informacija apie jį svetainei, su kuria jis bendrauja, lieka nežinoma.

Tarpsegmentinis ekranas turi dar vieną labai naudingą funkciją - tinklo adresų transliaciją (NAT). NAT sugeba paslėpti tikruosius adresus ir taip apsaugoti svarbius įtaisus.

Geriausių tarpsegmentinių ekranų 5-tukas

Vieta |

Pavadinimas |

Įvertinimas |

Kaina (JAV doleriais) |

|||

1 |

Zonealarm PRO Firewall 2009 |

5/5 |

$39.95 |

|||

2 |

F-Secure Internet Security 2009 |

4/5 |

$59.99 |

|||

3 |

Prisma Firewall 2009 |

3/5 |

$29.50 |

|||

4 |

NeT Firewall 2009 |

3/5 |

$49.95 |

|||

5 |

ESET Smart Security - Firewall |

3/5 |

$59.99 |

|||

Perimetras

Kai nustatoma tinklo saugumo politika, turi būti nustatytos procedūros tinklo, jo turiniui bei vartotojų duomenims apsaugoti. Ši tinklo saugumo politika vaidina vieną iš pagrindinių rolių visos įmonės saugumo politikoje.

Tinklo saugumo politika didžiausią dėmesį skiria tinklo srauto stebėjimui ir jo valdymui. Ji identifikuoja tinklo resursus ir pavojus, nustato tinklo naudojimą bei atsakomybes ir nusako veiksmų planą, kai saugumo politika yra pažeidžiama. Kai įdiegiama tinklo saugumo politika, siekiama, kad ji efektyviausiai veiktų saugomo tinklo ribose. Šios strateginės tinklo ribos vadinamos tinklo perimetru.

Tinklo perimetro sukūrimui reikia priskirti kompiuterių tinklus ir nustatyti tinklo saugumo mechanizmus jiems apsaugoti. Kad tinklo perimetras sėkmingai veiktų, tarpsegmentinis ekranas turi būti šliuzas visiems ryšiams tarp patikimų (trusted), nepatikimų (untrusted) ir nežinomų (unkown) tinklų.

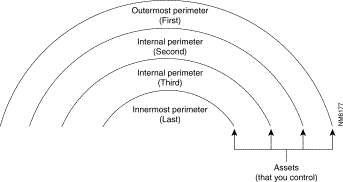

Kiekvienas tinklas gali turėti keletą tinklo perimetrų jame. Apibrėžiant tinklo perimetrų išdėstymą vienas kito atžvilgiu, tinklo perimetrai skirstomi į tris dalis: tolimiausias (outermost), vidinis (internal) ir giliausias (innermost). Žiūrėti pav. žemiau.

Galima nurodyti keletą saugumo taškų tinklo svarbioms vietoms apsaugoti. Dėliojant tinklo perimetro sluoksnius galima sukurti keletą tinklo srauto saugumo tikrinimo vietų tokiu būdu apsaugant svarbias vietas nuo atakų, kylančių iš tinklo vidaus.

Tolimiausias tinklo perimetras nustato atskyrimo vietą tarp tinklo, kurį galima kontroliuoti ir tinklo, kurio negalima kontroliuoti. Paprastai tai yra maršrutizatorius, kuris naudojamas jūsų tinklo atskyrimui nuo interneto tiekėjo (ISP) tinklo. Vidiniai tinklo perimetrai nustato papildomas ribas, kur įdiegti kiti saugumo mechanizmai, pavyzdžiui, intraneto TE ir filtruojantys maršrutizatoriai.

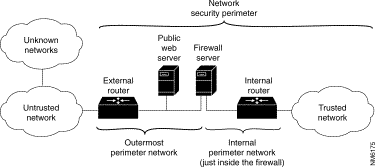

Paveiksle pavaizduoti du tinklo perimetrai (tolimiausias ir vidinis), kurie nustatyti pagal vidinių ir išorinių maršrutizatorių bei TE serverio išdėstymą. Iš išorinio tinklo vartotojų pusės TE pateikia visus prieinamus kompiuterius patikimame tinkle. TE nusako vietą, per kurią keliaus visos komunikacijos ir kurioje bus stebimas visas tinklo srautas.

Tolimiausias tinklo perimetras yra pati nesaugiausia tinklo infrastruktūros vieta. Paprastai ši vieta skirta maršrutizatoriams, TE serveriams, Interneto (HTTP, FTP) serveriams. Į šią tinklo vietą lengviausia patekti iš išorės. Jautri įmonės informacija, kuri naudojam tik vidiniame įmonės tinkle, neturėtų būti laikoma šiame tinklo perimetre.

Patikimi tinklai (Trusted Networks)

Tai tinklai, esantys jūsų tinklo saugumo perimetre. Tai tinklai, kuriuos stengiamasi apsaugoti. Kompiuterius, kurie sudaro šiuos tinklus, paprastai galima administruoti ir šie tinklai įeina į saugumo perimetrą.

Kai nustatinėjamas TE serveris, aiškiai nurodoma, kokio tipo tinklai yra prijungti prie tarpsegmentinio ekrano. Po šio nustatymo į patikimų tinklų sąrašą įeina TE serveris ir visi tinklai už šio serverio, kurie yra saugomi.

Nepatikimi tinklai (Untrusted Networks)

Tai tokie tinklai, kurie nepriklauso tinklo saugumo perimetrui. Jie nepatiki todėl, kad jų negalima kontroliuoti. Jūs neturite jokių administratoriaus teisių ir saugumo politikos įdiegimui šiems tinklams. Tai privatūs ar globalūs tinklai, nuo kurių jūs stengiatės apsaugoti savo tinklą. Kad ir kiek besistengtumėte apsaugoti savo tinklą, jums vis tiek reikalinga komunikuoti su šiais nepatikimais tinklais.

Nežinomi tinklai (Unknown Networks)

Nežinomi tinklai yra tie, kurie nėra patiki ir nėra nepatikimi. Jie yra nežinomo dydžio ir aiškiai neįmanoma TE serveriui apibrėžti, kad konkretus tinklas yra patikimas arba nepatikimas. Nežinomi tinklai yra už tinklo saugumo perimetro. Pagal nutylėjimą, visi ne patikimi tinklai yra laikomi nežinomais tinklais ir TE taiko tokiems tinklams taikytiną saugumo politiką (Internetas).

Lentelėje pateiktas tinklo perimetrų ir tinklo rūšių santykis bei aprašymas

Perimetras |

Tinklo rūšis |

Aprašymas |

||

Giliausias perimetras (innermost) |

Patikimas |

Apsaugo jautriausius organizacijos duomenis nuo kitų tinklo perimetrų |

||

Vidinis perimetras (internal) |

Patikimas ir už TE |

Tinklo perimetras, kuris veikia apsaugotas tarpsegmentinio ekrano |

||

Tolimiausias perimetras (outermost) |

Patikimas, bet gali būti atakuotas |

Tinklo perimetras tarp išorinio maršrutizatoriaus ir tarpsegmentinio ekrano. Ši tinklo dalis prieinama iš išorės, ir didelė tikimybė, kad ji bus atakuota |

||

Žinomi išoriniai tinklai |

Nepatikimi |

Prieinama iš išorės tik patikimiems vartotojams |

||

Nežinomi išoriniai tinklai |

Nežinomi |

Apie jų egzistavimą nieko nežinoma |

||

Tarpsegmentinių ekranų architektūros

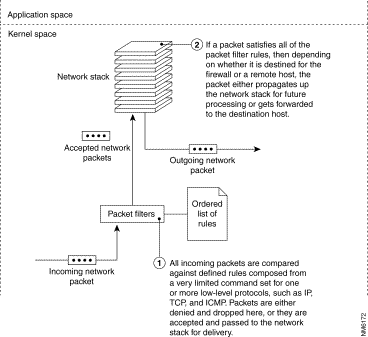

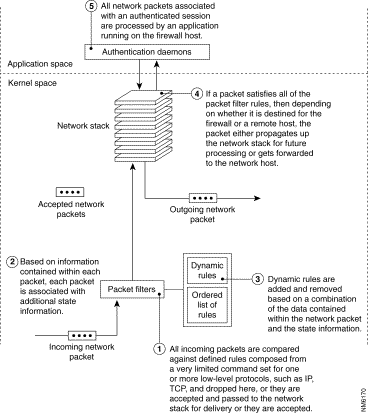

Paketų filtras

Tai pirmos kartos tarpsegmentiniai ekranai, kurie analizuoja tinklo srautą transporto lygmenyje. Kiekvienas IP paketas yra analizuojamas ir žiūrima, ar jis atitinka nustatytas taisykles, kurie duomenų srautai yra leidžiami. Šios taisyklės nusako, ar ryšys yra galimas analizuojant paketo antraštę ir kryptį, kur paketas yra siunčiamas (į tinklo vidų ar į išorę).

Paketų filtrai leidžia operuoti (leisti arba drausti) ryšius pagal šias nuostatas:

- fizinį interfeisą, į kurį ateina analizuojamas paketas;

- iš kur ateina paketas (IP adresas);

- kur paketas yra siunčiamas (IP adresas);

- paketo tipas (TCP, UDP, ICMP);

- transportinio lygmens šaltinio prievadas;

- transportinio lygmens tikslo prievadas.

Paveiksle pateikta paketų filtro veikimo schema.

Privalumai:

- Paketų filtrai yra patys sparčiausi TE, nes jie atlieka mažiausiai veiksmų. Juos lengva įgyvendinti aparatiškai;

- Viena taisyklė gali apsaugoti visą tinklą uždrausdama ryšius tarp specifinių Interneto adresų ir vidinių tinklo kompiuterių;

- Kliento kompiuteriai neturi būti specialiai konfigūruojami, visą darbo atlieką paketų filtras;

- Panaudojant tinklo adresų transliaciją, galima paslėpti vidinius tinklo IP adresus nuo išorinių tinklų naudotojų.

Trūkumai

- Paketų filtrai nesupranta programinio lygio protokolų. Jie negali uždrausti net pačių paprasčiausių tarnybų, pavyzdžiui, PUT ar GET komandų FTP serveriuose. Dėl šios priežasties jie nėra tokie saugūs kaip kitų architektūrų tarpsegmentiniai ekranai;

- Paketų filtrai yra nereikalaujantys sujungimo ir jie nestebi užmegzto ryšio būsenos ar programinio lygmens informacijos;

- Paketų filtrai minimaliai stebi paketo duomenų informaciją;

- Paketų filtrai nesupranta aukštesnio lygmens protokolų ir negali teikti tokių paslaugų kaip HTTP objektų dėjimas į podėlį, URL adresų filtravimas, autentifikacija ir t.t.;

- Paketų filtrai negali uždrausti, kokia informacija gali patekti iš vidinių kompiuterių į TE serverį. Jie tik draudžia paketo kryptį.

- Menkos auditavimo galimybės;

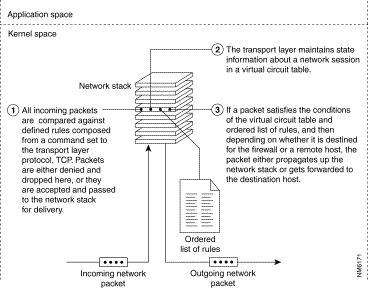

Seanso lygmens TE

Tai antros kartos tarpsegmentinių ekranų rūšis, kuri tikrina faktą, kad paketas yra arba ryšio užmezgimo užklausa, arba duomenų paketas priklausantis užmegztam ryšiui, arba virtuali jungtis tarp dviejų transporto lygmenų.

Sesijai patikrinti seanso lygmens TE analizuoja kiekvieno ryšio nustatymą, kad užtikrintų, kad panaudotas teisėtas rankos paspaudimo metodas transporto lygmenyje (TCP handshake). Duomenų paketai neleidžiami tol, kol ryšys nėra visiškai užmegztas. TE savo duomenų bazėje saugo užmegztų ir teisėtų ryšių lentelę (kurioje saugomi įvairūs konkretaus ryšio parametrai) ir stebėdama tinklo srauto paketus lygina jų informaciją su savo lentelėje saugoma informacija. Jei ji sutampa, paketas praleidžiamas. Kai ryšys nutraukiamas, TE lentelės įrašas ištrinamas.

Paveiksle pateiktas seanso lygmens TE veikimas.

Kai ryšys užmegztas, TE savo lentelėje paprastai išsaugo tokius duomenis:

- Unikalus sesijos identifikatorius, kuris reikalingas ryšio stebėjimui;

- Ryšio būsena: handshake, established arba closing;

- Paketų eiliškumo informacija;

- Šaltinio adresas;

- Tikslo adresas;

- Fizinis interfeisas, per kurį ateina paketai;

- Fizinis interfeisas, per kurį išeina paketai.

Privalumai:

- Seanso lygmens TE greitesni nei programinio lygmens TE;

- Galima apsaugoti visą tinklą uždraudžiant ryšius tarp vidinio tinklo kompiuterių ir išorės tinklo adresų;

- Panaudojant NAT, galima paslėpti vidinius adresus.

Trūkumai:

- Negali uždrausti ryšių kitiems tinklo protokolams išskyrus TCP;

- Negali analizuoti aukštesnių lygmenų protokolų;

- Ribotos auditavimo galimybės;

- Nesupranta aukštesnio lygmens protokolų ir negali teikti tokių paslaugų kaip HTTP objektų dėjimas į podėlį, URL adresų filtravimas, autentifikacija ir t.t.;

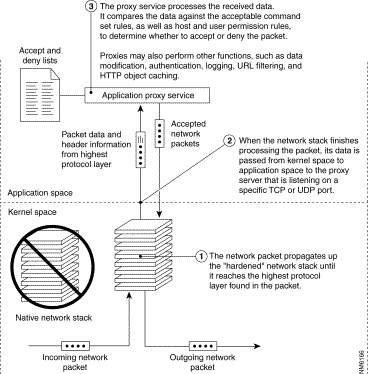

Programinio lygmens TE (su dedikuotu serveriu)

Tai trečiosios kartos TE, kurie tikrina tinklo paketų duomenis programiniame lygmenyje prieš juos praleisdamas. Jis analizuoja visų tinklo paketų duomenis programiniame lygmenyje ir nuolat atnaujina ryšio būsenos ir eiliškumo informaciją. Programinio lygmens TE gali tikrinti kitus saugumo duomenis, kurie galimi tik programiniame lygmenyje, pavyzdžiui, slaptažodžius ir paslaugų užklausas.

Dauguma programinio lygmens TE dirba kartu su specializuota programine įranga ir dedikuotais serveriais. Kiekvienas dedikuotas serveris skirtas konkrečiam servisui, pavyzdžiui, HTTP ar FTP. Kiekvienas dedikuotas serveris suteikia galimybę detaliai stebėti tinklo srautą.

Paveiksle pateikta programinio lygmens veikimo schema.

Privalumai:

- Supranta aukštesnio lygmens protokolus (HTTP, FTP);

- Prieinama detali statistika;

- Galima uždrausti priėjimą prie tam tikrų tinklo paslaugų;

- Dedikuotų serverių dėka vidinio tinklo kompiuterių IP adresai neprieinami išorės piktavaliams;

- Naudotojams atrodo, kad jie bendrauja tiesiogiai su serveriu internete (o iš tikrųjų per saugų dedikuotą serverį);

- Dedikuoti serveriai gali nukreipt užklausas į reikalingus kompiuterius, kuriuose yra reikalinga paslauga;

- Dedikuoti serveriai gali suteikti papildomas paslaugas, tokias kaip HTTP objektų dėjimas į podėlį, URL adresų filtravimas, naudotojų autentifikavimas;

- Patogus auditavimas.

Trūkumai:

- Dėl dedikuotų serverių reikia pakeisti tinklo steką TE serveryje;

- Tinklo servisai negali veikti TE serveryje;

- Įvedami papildomi vėlinimai dėl to, kad užklausos turi būti apdorojamos du kartus (dedikuoto ir TE serverio);

- Kiekvienam protokolui reikalingas atskiras dedikuotas serveris;

- Dėl dedikuotų serverių reikalingas konfigūruoti naudotojų kompiuterius;

- Dedikuotų serverių stabilumas priklauso nuo operacinės sistemos stabilumo;

- Dedikuoti serveriai reikalauja papildomo autentifikavimo, kas nėra patogu naudotojams.

Dinaminis paketų filtras

Tai ketvirtosios kartos tarpsegmentiniai ekranai, kurie leidžia laisvai keisti saugumo taisykles. Ši technologija naudinga UDP protokolų palaikymui. TE UDP paketų, kurie ateina į tinklo saugumo perimetrą, filtravimą atlieka juos priskirdama virtualiai jungčiai. Jei sugeneruojamas atsakymo paketas siuntėjui iš vidinio tinklo, tada sukuriama virtuali jungtis ir šie paketai laisvai gali keliauti per TE. Informacija, kuri susijusi su šia virtualia jungtimi, saugoma labai trumpą laiką, ir jei per šį laiką nesugeneruojamas atsakymo paketas, virtuali jungtis panaikinama.

Paveiksle pateikta dinaminio paketų filtro veikimas.

Šio dinaminio paketų filtro privalumai ir trūkumai tokie patys kaip pirmos kartos paketų filtro tik ši naujesnio TE architektūra palaiko UDP protokolą.

Programinio lygmens tarpsegmentiniai ekranai

Programinio lygmens tarpsegmentiniai ekranai - tai asmeninio naudojimo (personal) TE, skirti apsaugoti vieną kompiuterį. Asmeniniai TE stebi tinklo srautą ir leidžia arba draudžia ryšius atsižvelgiant į saugumo politiką. Nuo kitų TE, programiniai arba asmeninio naudojimo TE skiriasi savo dydžiu, t.y. asmeniniai TE skirti galutiniams naudotojams diegti į jų kompiuterius ir saugoti būtent tą kompiuterį, kuriame yra įdiegtas TE.

Išskirtinė asmeninio naudojimo TE savybė yra ta, kad saugumo politika nustatoma interaktyviai, t.y. atsiradus nežinomam srautui TE naudojo klausia, kaip TE turėtų elgtis – leisti ar drausti tinklo srautą.

Pagrindinės savybės:

- Naudotojo perspėjimas apie užmegztus ryšius;

- Leidžia naudotojui valdyti programas, kurios gali kreiptis į vietinė tinklą ar internetą;

- Paslėpti kompiuterį nuo prievadų skanavimo neatsakant į tokias užklausas;

- Stebėti programas, kurios laukia įeinančių ryšių;

- Stebėti ir valdyti visas įeinančias ir išeinančias užklausas;

- Uždrausti nereikalingą tinklo srautą iš vietinių tarnybų;

- Pranešti naudotojui apie programos norą užmegzti ryšį;

- Pateikti informaciją apie serverį, su kuriuo užmezgamas ryšys.

Trūkumai:

- Asmeninio naudojimo TE papildomai apkrauna kompiuterį ir gali būti piktavalių atakos objektas;

- Asmeninio naudojimo TE veikimo stabilumas priklauso nuo operacinės sistemos stabilumo;

- Pranešimų gausa gali sugluminti naudotoją;

- Asmeninės TE, kurios veikia OS branduolio lygmenyje, gali įnešti nestabilumų į kompiuterinę sistemą.

Naudota literatūra

http://www.all-internet-security.com/top_10_firewall_software.html

http://www.cisco.com/univercd/cc/td/doc/product/iaabu/centri4/user/scf4ch3.htm