Žodis angliškai

- Internet Protocol Security

Santrumpa

- IPSec

Žodis Lietuviškai

- Interneto protokolo sauga

Apibrėžimas

- Tai protokolų rinkinys, sukurtas IETF grupės, kuris dirba triačiojo OSI (Open System Interconnection) modelio sluoksnyje – tinklo lygije, kuris tikrina adresavimą ir loginius adresus verčia fiziniais. IPSec padeda apsaugoti duomenis tinkle naudojant saugos tarnybas ir skaitmeninius sertifikatus kartu su viešaisiais ir privačiaisiais raktais, yra pilnai suderintas su IPv4 ir IPv6 versijomis.

Paaiškinimai

Galima išvardinti šias pagrindines IPsec savybes ir galimybes:

- Prieigos prie tinklo elementų kontrolė.

- Duomenų šaltinio identifikavimas.

- Duomenų vientisumo (integralumo) užtikrinimas protokoluose, kuriuose tai nenumatyta, pvz. UDP.

- Any-replay apsauga.

- Duomenų konfidencialumo užtikrinimas šifravimu.

- Kadangi IPSec tarnyba realizuota TCP Transport Connect Protocol/IP Internet Protocol protokolų steko tinklo lygmenyje, tai ja gali pasinaudoti visi aukštesnio lygmens protokolai, pvz.: TCP, UDP, ICMP ir IGMP ar bet kuris taikomojo lygmens protokolas.

- IPSec užtikrina šifrografinę apsaugą IPv4 ir IPv6 datagramoms.

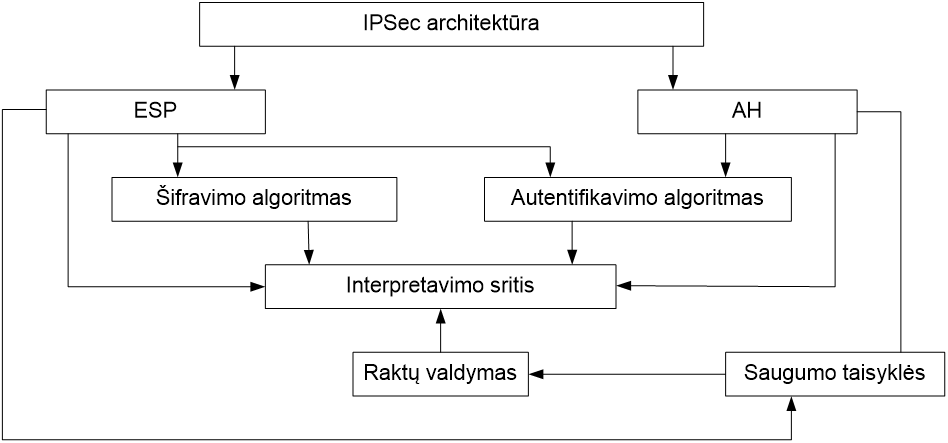

IPSec pagrindinių protokolų rinkinį sudaro:

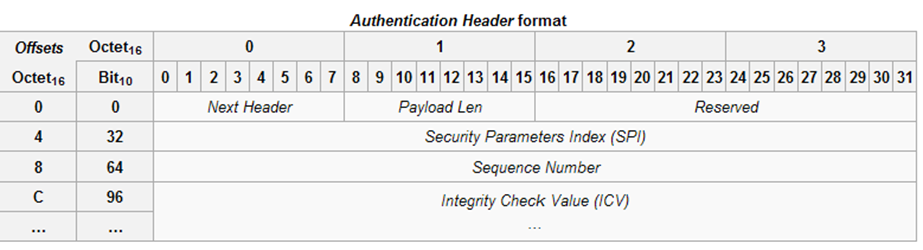

- Autentiškumo antraštė (Authentication Header – АН). Užtikrina paketo vientisumą, autentiškumą ir perduodamų duomenų pasikartojima, kadangi prie kiekvieno paketo yra prisegiama užkoduota paketo kontrolinė suma.

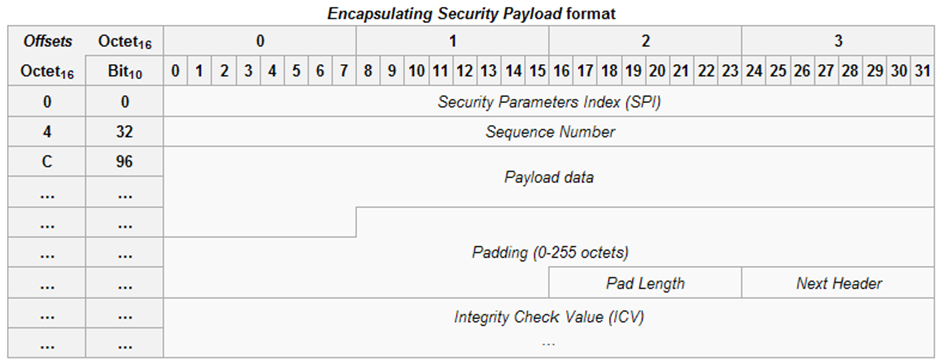

- Enkapsuliuota saugioji apkrova (Encapsulating Security Payload – ESP). Užtikrina perduodamų pakėtų konfidicialumą (duomenų kodavimą), pasirenkant kodavimo algoritmą.

- Interneto raktų apsikeitimas (Internet Key Exchange – IKE). Užtikrina pirminę sujungimo konfiguraciją ir raktų apsikeitimas.

IPSec režimai

IPSec gali dirbti dviem režimais:

- Transporto. Šiame režime yra skaičuojama paketo kontrolinė suma (AH) arba koduojamas (ESP) tik IP paketo naudingasis turis į pakėtą įterpent AH arba ESP antraštę tarp IP ir aukštesniojo lygio protokolu, pvz TCP antraščių

- Tunelio. Dirbant šiuo režimu, IP paketas yra pilnai inkapsuliuojamas į naują IP paketą. AH:

AH:

ESP:

AH formatas:

ESP formatas:

Apsaugos sąsaja (Security Asotiation SA)

Pradedant duomenų apsikeitymą tarp dviejų šalių, pirmiausiai reikia nustatyti ryšį, kuris vadinasi SA. SA koncepcija yra fundamentali IPSec ir yra jos pagrindas. Ji aprašo kaip dvi bendraujančios pusės naudos servisus, užtikrinančius saugumą saugaus ryšio. SA sujungimas yra simpleksinis – tik į vieną pusę, todėl ryšio užmezgimui reikia dviejų SA sujungimų. Sujungimo nustatymas prasideda autentifikacija tarp jungtis bandančių abiejų šalių. Toliau seka parametrų pasirinkimas ir butino protokolo – AH ar ESP duomenų perdavimas. Po viso šito seka konkrečių algoritmų pasirinkimas, kurie gali būti apibrežiami standartais (šifravimui — DES, hesh funkcijai — MD5 ar SHA-1) ar kitais budais (Triple DES, Blowfish, CAST).

Apsaugos sąsajų duomenų bazė (Security Asotiation Database SAD)

- Visos SA sąsajos yra saugomos SAD duomenų bazėje IPSec modulije. Kiekviena SA turi unikalų numerį, kuris sudarytas iš triejų elementų:

- Security Parameters Index, SPI

- Priskirto IP adreso

- ESP ar AH saugumo protokolo indentifikatoriaus.

IPSec modulis turėdamas visus šuos parametrus gali atrasti SAD apie konkrečią SA

Į bet kurią SA sąsają įeina tokie parametrai:

- Išeities (angl. source) ir įeities (angl. destination) bendraujančių šalių IP adresus ir, jei reikia, šablonus (angl. netmask).

- IPSec protokolas (AH arba ESP)

- Kodavimo algoritmas ir saugusis raktas

- Apsaugos parametrų indeksas SPI (angl. Security Parameter Index). Tai 32 bitų skaičius, kuris identifikuoja konkrečią apsaugos sąsają.

- IPSec režimas (tunelio arba transporto)

- Slankiančiojo lango dydis paketų pakartojimo atakoms išvengti.

- Apsaugos sąsajos gyvavimo laikas.

Kiekvienas protokolas (ESP/AH) turi turėti savo nuosavą SA į kiekvieną kripti. Tokiu budų dupleksiniam duomenų perdavimui ESP+AH reikia 4 SA, visia šita informacija randasi SAD.

SAD randasi:

- AH autentifikacijos algoritmas

- AH autentifikacijos slaptas raktas

- ESP šifravimo algoritmas

- ESP šifravimo slaptas raktas

- ESP autentifikacijos panaudojimas (taip/ne)

- Raktų apsikeitimo parametrai

- Maršrutizavimo apribojimai

- IP filtravimo politika

Saugumo politikos duomenų bazė (Security Policy Database SPD)

- Atlieka IP paketu filtravimą pagal užduotas saugumo taisykles. Įrašai esantys SPD susideda iš dviejų laukų:

- Pirmajame yra saugomi charakteringi bruožai paketų, pagal kurios galima išskirti vienokį ar kitokį informacijos srautą. Šie laukai dar vadinami selektoriais.

- Antrajame yra saugoma saugumo politika atitinkanti esamam paketų srautui.

IPSec veikimo principas

Galime išskirti į 5 etapus:

- Kiekviename mazge, kuris palaiko IPSec yra sukuriama saugumo politika. Šiame etape yra nustatoma kokiame traffic‘e bus šifravimas, kokios funkcijos ir algoritmai gali būti panaudotos.

- Antras etapas – pirma IKE (Internet Key Exchange) fazė, jo tikslas – sukurti saugų kanalą tarp šalių antrai fazei IKE.

- IKE antros fazės užduotys – sukurti IPSec tunelį.

- Darbinis etapas. Po IPSec SA sukurimo viksta duomenų perdavimas tarp mazgų per IPSec tunelį. Yra naudojami nustatyti SA protokolai ir parametrai.

- IPSec SA nustoja veikti. Tai gali įvykti dėl gyvavimo laiko pabaigos ar pašalinimo Tokiu atvėju vėl gali būti kuriamas naujas IPSec SA.

IPSec panaudojimas

Pagrinde yra naudojamas organizacijuose VPN tuneliavimui. Taip pat atitinkamai nustačius taisykles, IPSec gali būti naudojamas kaip tarptinklinis ekranas. Tarptinklinio ekrano tikslas tame, kad jis kontroluoja ir filtruoja praeinančius per jį paketus pagal užduotas taisykles.

Naudota literatūra

- Олифер В. Г.,Олифер Н. П. Глава 24. Сетевая безопасность // Компьютерные сети. Принципы, технологии, протоколы. — 4-е. — СПб: Питер, 2010. — С. 887-902. — 944 с. — ISBN isbn = 978-5-49807-389-7, ББК 32.973.202я7

- Andrew Mason. IPSec Overview. — Cisco Press, 2002.

CategoryŽodis IPSec