Žodis angliškai:

Simple Power Analysis Attack

Santrumpa:

SPAA

Žodis lietuviškai:

Paprastoji galios analizės ataka.

Apibrėžimas:

Paprastoji galios sąnaudų analizė – tai analizė, kurios metu interpretuojama išmatuota galios laikinė charakteristika ir iš jos bandoma spręsti apie vykdomas operacijas.

Paaiškinimas:

SPA yra tiesioginis surinktų kriptografinių operacijų metu galios matavimų interpretavimas. SPA gali turėti informacijos apie įrenginio atliktas operacijas taip pat ir rakto medžiagos.

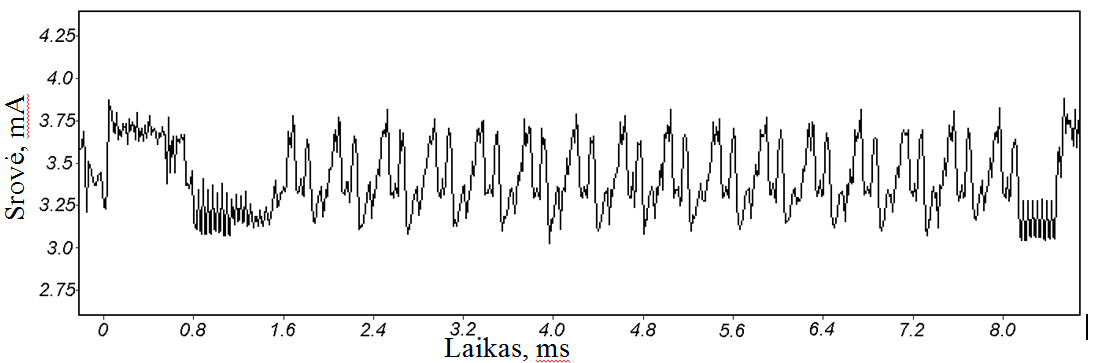

Gauta laikinė charakteristika rodo galios sąnaudų matavimus gautus kriptografinės operacijos metu. Pavyzdžiui, 1 milisekundės operacija atskaitoma 5 MHz dažniu turės 5000 taškų. 1 pav. parodyta kreivė gauta iš tipinės protingos kortelės (angl. smart card). Kreivėje matoma 16 DES ciklų.

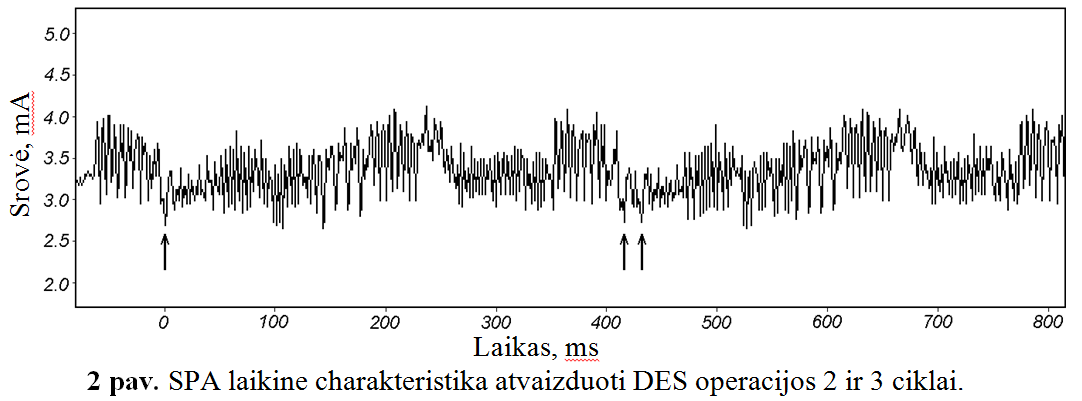

2 pav. galime detaliau matyti tos pačios charakteristikos antrąjį ir trečiąjį DES šifravimo operacijos ciklus. Daug DES operacijos detalių dabar yra matomos. Pavyzdžiui, 28 bitų DES rakto registrai C ir D yra persukami vieną kartą antrame cikle (rodyklė 2 pav. kairėje) ir 2 kartus trečiame cikle (rodyklės 2 pav. dešinėje). Be aprašytų skirtumų galima stebėti nedidelius skirtumus tarp pateiktų ciklų. Daugelis šių skirtumų yra SPA silpnybės atsirandančios dėl sąlyginių peršokimo operacijų susijusių su rakto bitais ir tarpiniais skaičiavimais.

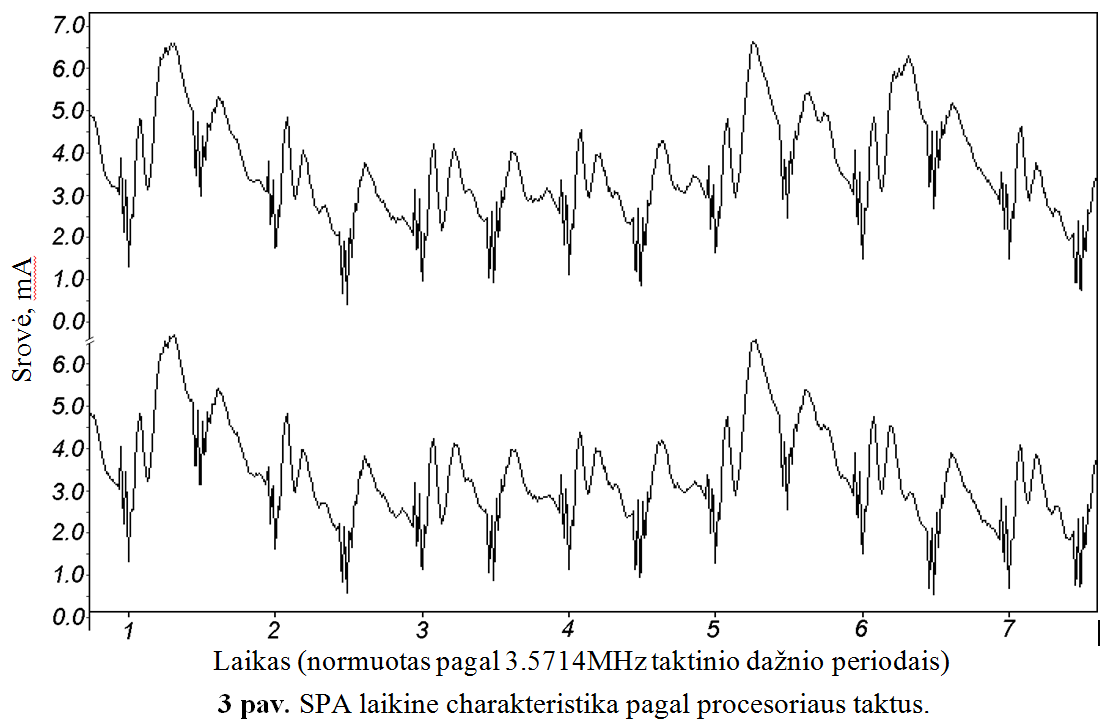

3 pav. matome dar raiškiau galios sąnaudas dviejuose matavimų atkarpose, kurių kiekvieną sudaro septini 3.5714 MHz taktinio dažnio ciklai. Matomas kitimas tarp atskirų taktinių ciklų atsiranda dėl skirtingų galios sąnaudų vykdant skirtingas instrukcijas. Viršutinė kreivė rodo SPA, kai įvyksta šuolio instrukcija, o apatinė, kai šuolis nevyksta. Skirtumas tarp šių dviejų kreivių atsiranda 6 cikle (3 pav. tarp 6 ir 7).

Kadangi SPA gali atskleisti, kurios instrukcijos vykdomos, šis metodas gali būti panaudojamas kriptografijos pritaikymų, kur programos vykdymo kelias priklauso nuo adoruojamų domenų nulaužymui. Pavyzdžiui DES algoritme raktas yra perstumiamas ir perstūmus tikrinama koks bitas lieka išstumtas 0 ar 1, nuo to priklauso kokios instrukcijos bus toliau įvykdytos, dėl to 1 ir 0 galios sąnaudų kreivės skirsis. Taip pat DES atlieka bitų permutaciją, dėl ko kode esančios šakojimosi instrukcijos gali sukelti pastebimus galios sąnaudų pokyčius. Dažniausiai šakojimosi operacijos vyksta lyginant, dauginant ir keliant laipsniu. Iš galios analizės galima atpažinti atskirų bitų vertes arba bent jau kiek vieneto bitų yra rakte (angl. Hamming weight).

Apsisaugoti nuo SPA atakos galima gana paprastais metodais. Procedūrų kurios naudoja slaptus tarpinius kintamuosius ar raktus sąlyginio šakojimosi operacijoms vengimas užmaskuoja daugelį SPA charakteristikų. Algoritmų kurie natūraliai naudoja šakojimosi operacijas atveju gali prireikti papildomo kodavimo, kas gali sukelti nepageidautiną našumo sumažėjimą. Be to, kartai mikrokodas kažikuriuose mikroprocesoriuose sukelia didelius nuo operando priklausančius galios sanaudų kitimus. Šiose sistemose net ir pastovus nesišakojantis kodas vis tiek sukels pažeidžiamumą SPA atakoms.

Patikimai nuo šio tipo atakų apsaugo aparatiniai simetrinės kriptografijos algoritmų įrenginiai, Kadangi jų galios sąnaudos nedaug kinta, SPA ataka nebus gaunama pakankamai slaptos rakto medžiagos.

Naudota literatūra:

Paul kocher ir kiti. Differiantial Power Analysis. Cryptography Research, Inc.607 Market Street, 5th Floor San Francisco, CA 94105, USA. [Žiurėta 2013-03-25]. Prieiga per internetą: http://www.cryptography.com/public/pdf/DPA.pdf Thomas S. Messerges ir kiti. Examining Smart-Card Security under the Threat of Power Analysis Attacks. IEEE TRANSACTIONS ON COMPUTERS VOL. 51 NO. 4, April 2004. [Žiurėta 2013-03-25]. Prieiga per internetą: http://www.sciweavers.org/publications/examining-smart-card-security-under-threat-power-analysis-attacks